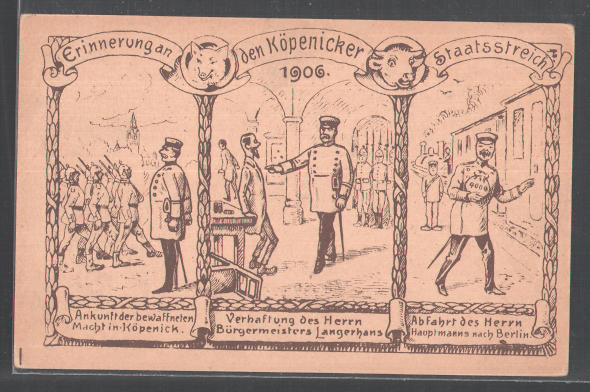

В 1906 году в предместье Берлина безработный Вильгельм Фойгт купил на рынке изношенную форму прусского капитана и направился к ближайшим казармам. Там он встретил незнакомого сержанта с четырьмя гренадерами и приказал им захватить ратушу. Фойгт забрал у сдавшегося бургомистра без малейшего сопротивления всю городскую казну — четыре тысячи марок. Затем он отдал распоряжение всем оставаться на местах еще полчаса, после чего уехал из города на поезде уже в гражданской одежде.

Газеты долго вспоминали эту историю, указывая с сарказмом на заведенные в Германии столь странные порядки, что человек в форме обладает непререкаемым авторитетом.

Однако суть этой и массы подобных афер лежит гораздо глубже. Они всегда работают на уровне психологии людей, независимо от страны их проживания и актуальны по сей день. Именно из них выросла самая эффективная тактика сетевых атак — атака на нейросеть, которая уютно расположилась между монитором и спинкой офисного кресла.

К сожалению, Интернет содержит только весьма приблизительные определения СИ, иногда, вовсе не соответствующие реальному положению дел.

Социальная инженерия — это метод управления действиями человека без использования технических средств.

Социальная инженерия — наука, которая определяется как набор методов манипулирования поведением человека, основанных на использовании слабостей человеческого фактора.

Вот, как этот термин раскрывался в 2001 году, что совсем не рядом, как вы понимаете.

Среди прочего я встретил реферат начала 2000-х на эту тему, но, как и все подобные рефераты того времени, он был составлен из несвязных кусков. Тогда не было возможности проверить такую работу на плагиат.

А вот тут учат на социальных инженеров. Как говорил известный юморист – «закончив МАИ, вы станете кем угодно, только не авиационным инженером»(с)Задорнов.

Как я понял, определения, емкого и точного, социальной инженерии просто нет. Попытаемся сформулировать определение, когда разберемся с самой темой…

Конечно, герой, вошедший в историю как «капитан» из Кёпеника, техническими средствами не пользовался, по причине их отсутствия. Современные социальные инженеры совсем не против использования любых технических достижений цивилизации для реализации своих коварных планов. На самом деле, СИ пользуют все аппаратные или программные средства, которые были рассмотрены в предыдущих статьях. Главное отличие от классических хакеров СИ в том, что они не углубляются в техническую часть работы устройств и программ – для них это только инструмент. А объектом атаки для них выступает не столько машина, сколько человек. Взломав человека, они получают доступ к необходимой информации.

Впрочем, не обязательно взламывать пользователя, можно взломать службу поддержки, системного администратора, службу безопасности – любого человека, через которого можно получить доступ к необходимой информации.

Материалов по социальной инженерии в сети не так уж много, вот, например, одна из книг, которую можно почитать для расширения кругозора. Автор достаточно интересно, с примерами, рассказывает об этой теме, однако, дополняет лишними и не имеющими отношения к социальной инженерии мифами. Впрочем, для 2007 года этот материал достаточно актуален. Основной момент, с которым я абсолютно не согласен с автором – значительная роль НЛП, как инструмента социального инженера. Нет никакой необходимости программировать жертву на действия, значительно проще взломать ту программу, которая уже есть. Одним из самых показательных примеров станет история одного крупного финансового учреждения в Нью-Йорке:

Его сотрудников только что напугали до чертиков предыдущие аудиторы, которые нашли тонну проблем в системе безопасности хранения данных и доступа к ним. Целый месяц весь персонал инструктировали на интенсивных тренингах. Сотрудники стали настоящими параноиками: не открывают подозрительных писем, не переходят по фишинговым ссылкам, не подбирают диски и флешки, не разглашают ничего по телефону и вообще строго следуют должностным инструкциям. «Да это же идеальные жертвы!» — подумал Уинн Швартау, которого в свою очередь пригласили проверить эффективность «прокачки» персонала. Он скопировал с сайта компании образец шапки делового письма, там же взял часть адресов обычной почты сотрудников, а остальные узнал из справочников. Вместе с помощниками Швартау составил около 1200 персонально адресованных бумажных(!) писем, напечатал их на самодельных бланках проверяемой организации и отправил старым дедовским способом.В каждом письме говорилось, что недавно репутация их компании сильно пострадала из-за действий отдельных сотрудников, пренебрегавших элементарными мерами безопасности (сущая правда!). Руководство не может допустить новых проколов, поэтому идет на беспрецедентные меры. Далее для усыпления бдительности следовал детальный план с обилием технических терминов, которые офисный клерк вряд ли сможет понять. Затем шла стандартная просьба информировать обо всех подозрительных действиях. В заключение письма говорилось, что с ИТ-отделом и службой безопасности теперь надлежит общаться только посредством физической почты, так как это единственный канал связи, недоступный хакерам. В заключении письма говорилось: «Прямо сейчас вам надлежит прислать свои учетные данные, чтобы мы проверили их вручную и завершили обновление системы». Двадцать восемь процентов сотрудников ответили на следующий же день, указав в письме все свои данные.

Участвовали ли технические средства? Да, хотя сам взлом был осуществлен по средствам обычной бумажной почты. Была ли необходимость в применении НЛП? Нет. Специалист просто использовал уже запрограммированных своим же руководством сотрудников, при этом, они настолько были "прокачаны" на защиту информации, что это и позволило "взломать" компанию.

По мнению многих специалистов, самую большую угрозу информационной безопасности представляют именно методы СИ, хотя бы потому, что использование социального хакерства не требует значительных финансовых вложений и доскональных знаний компьютерных технологий. И как бы ни совершенствовались технические системы защиты, человеческие слабости, предрассудки, стереотипы и потребности с помощью которых и происходит управление, никто не отменял. Настроить же человеческую «программу безопасности» — самое сложное и не всегда приводящее к гарантированным результатам дело, так как этот «фильтр» необходимо подстраивать постоянно. Здесь как никогда актуально звучит главный девиз всех экспертов по безопасности: «Безопасность — это процесс, а не результат».

Таким образом, социальную инженерию можно назвать прикладной дисциплиной, занимающуюся целенаправленным воздействием на человека или группу лиц и основанной на концепции того, что многие поступки людей и их реакции на то или иное внешнее воздействие во многих случаях предсказуемы.

Работа социальных инженеров укладывается в достаточно простой алгоритм:

1. формулируется цель воздействия на тот или иной объект(человек);

2. собирается информация об объекте, с целью обнаружения наиболее удобных инструментов и методов воздействия;

3. на основе собранной информации реализуется этап, создания нужных условий для воздействия на объект;

4. принуждение к нужному действию(собственно - взлом);

Достаточно ясно, что на втором и четвертом этапе, социальный инженер не только может, но и вовсю использует доступные технические средства, как программные, так и аппаратные.

На основании собранной информации социальные хакеры достаточно точно прогнозируют психо- и социотип жертвы, его интересы – которые в первую очередь используются как «дыра» в безопасности.

Тем кто хочет узнать о социальной инженерии больше, советую начать с книги Кевина Митника «Искусство обмана». Если сегодняшний вечер вы планируете провести за просмотром интересного фильма, то вам вполне подойдут «Ва-банк» 1981 года или, например, трилогия о «Друзьях Оушена»(впрочем, в кинематографе эта тема не упоминается разве что в сопливых мелодрамах), и хотя фильмы эти о талантливых мошенниках, элементы СИ явно прослеживаются. Тем, у кого времени не так много, читайте начало цикла статей и следите за новыми выпусками: В следующий раз разделим СИ на 2 основных метода воздействия на объект атаки и будем разбираться с первым из них.

В очередной раз и не последний, выражаю респект всем, кто поддерживает цикл. Предлагаю в комментариях рассказать о случаях социального хака, с которыми сталкивались вы.

В заключении сегодняшней статьи, поделюсь с вами относительно свежей новостной заметкой «Эксперты: от хакеров скоро придется защищать даже мозг» И добавлю к ней комментарий от себя: во-первых, да! – подобные технологии и открывающиеся возможности обязательно привлекут внимание злоумышленников. Перспективы непосредственного управления действиями человека… это будет уже просто магия, какая-то. Во-вторых, как мы уже поняли, человек уже «взломан» и, по сути, «высказывать опасения» специалистам уже поздно.

Оценил 31 человек

39 кармы