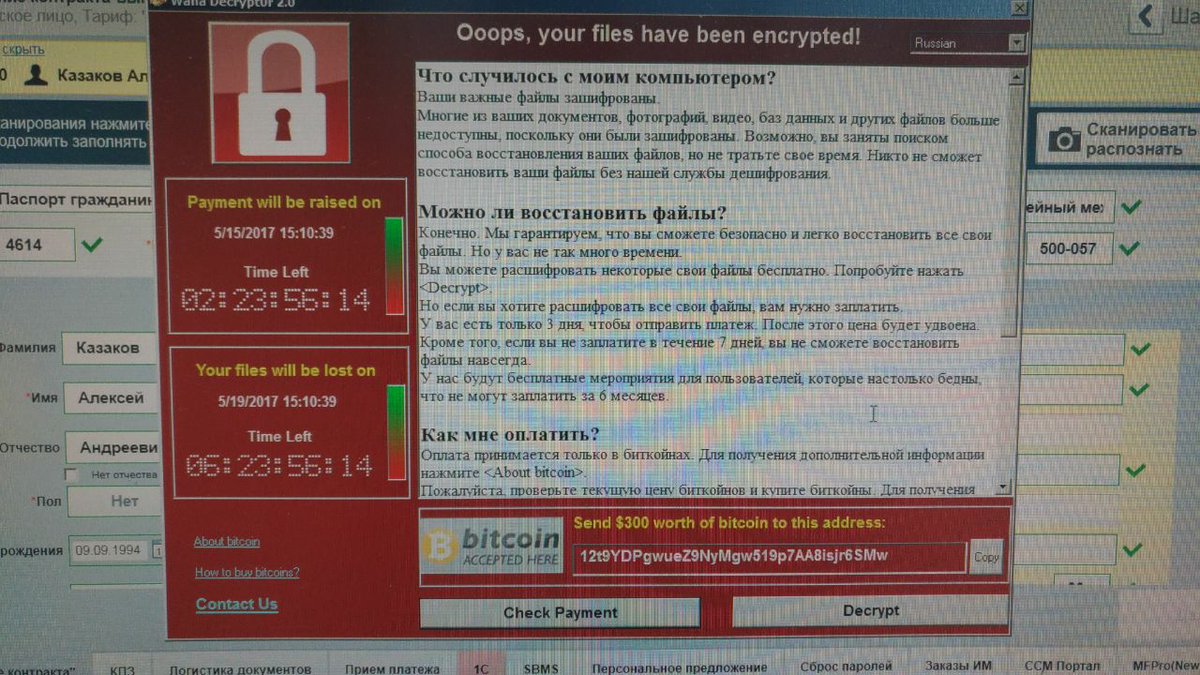

Корпоративные сети начал поражать вирус-шифровальщик, требующий деньги за доступ к файлам на компьютерах. Согласно предварительным данным, уже поражены сети МВД России, оператора "Мегафон" , "Сбербанка" и британских больниц. Вот что появилось на экранах всех рабочих компьютеров Мегафон Ритейл :

Вирус под условным названием "WannaCry" распространился в разных странах мира в течение нескольких часов. В частности, в нескольких регионах Великобритании медицинские учреждения национальной службы здравоохранения из-за вируса были вынуждены прекратить прием пациентов, которым не требуется срочной помощи. В Испании кибератаке поверглись крупные организации, в том числе телекоммуникационная коммания Telefonica.

В компании Agori, специализирующейся на кибербезопасности, отмечают, что атака была скорее «бессистемной», чем прицельной.

Для атаки хакеры использовали модифицированную программу EternalBlue, изначально раазработанную Агентством национальной безопасности США. Она была украдена хакерами The Shadow Brokers у хакеров Equation Group в августе 2016 года и опубликована в апреле 2017-го.

Судя по русскоязычной версии программы, условия выкупа изначально были написаны на другом языке и переведены машинным способом

О связи Equation Group c Агенством национальной безопасности США писали в WikiLeaks. В "Лаборатории Касперского" отмечали схожесть инструментов Equation Group со Stuxnet - компьютерным червем, который, по данным New York Times, американские и израильские власти использовали для атаки на иранскую ядерную программу.

Бывший сотрудник американских спецслужб Эдвард Сноуден заявил, что АНБ может быть косвенно причастна к атаке.

"Решение АНБ создавать инструменты атаки против американского программного обеспечения теперь угрожает жизням пациентов больниц", - написал он в "Твиттере".

АНБ пока никак не прокомментировало эти утверждения, в то время как министерство внутренней безопасности США заявило, что осведомлено о ситуации с вирусом WannaCry и работает над предотвращением его последствий на гражданские и государственные сети.

Пользователи рассказывают, что вирус попадает на их компьютеры без каких-либо действий с их стороны и бесконтрольно распространяется в сетях. На форуме Лаборатории Касперского указывают, что даже включенный антивирус не гарантирует безопасности. Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

В России компьютерный "червь" поразил сеть МВД России в некоторых регионах. Источники также сообщают о заражении компьютеров "Мегафон-Ритейл". По данным из соцсетей, вирус распространился в "Евросети" и "Связном".

"Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая", - пишет пользователь коллективного блога "Пикабу" vasa48.

«Лаборатория Касперского» зарегистрировала по меньшей мере 45 тысяч кибератак в 74 странах мира, включая Россию, Украину, Великобританию, Испанию, Италию, Китай и другие страны.

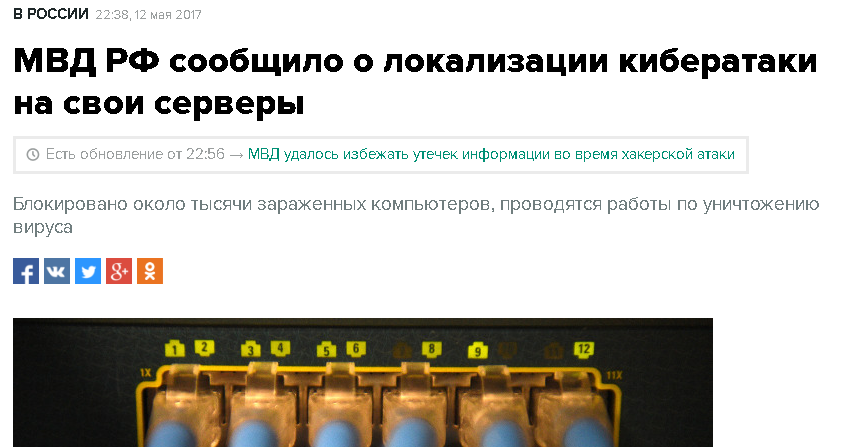

В МВД России подтвердили, что вирус заразил около тысячи компьютеров ведомства (менее 1%, как говорится в заявлении) и был локализован.

Ранее в МВД факт хакерской атаки на свои серверы опровергали, объясняя «плановыми работами на втурненнем контуре». Атаке в России подверглась также телекоммуникационная компания «Мегафон». Сообщалось и об атаке на ресурсы Следственного комитета, однако в СК это опровергли.

Речь идет о вирусе-вымогателе WannaCry, который использует уязвимость операционной системы Windows. Принцип работы вируса заключается в том, что он шифрует файлы с особым ключом, известным только его создателям. Обратная дешифровка без ключа невозможна. Деньги мошенники принимают на Bitcoin-кошелек, что гарантирует им анонимность. Вирус блокирует все файлы и требует выкуп в размере 300 долларов США в биткоинах. Со временем требуемая выплата увеличивается. Причем сообщение выводится на 28 разных языках – в каждой стране на своем.

Microsoft в марте выпустила программу, закрывающую эту уязвимость, но компьютеры, которые подверглись атаке, по всей видимости, не обновили.

Меньше чем за сутки пострадавшие перевели на них более 7 биткойнов, что равно 12 тыс. долларов. Учитывая, что пользователи обычно откладывают выкуп на последний день, "прибыль" может вырасти многократно.

Это, а также география заражений, позволяет говорить о самой масштабной атаке с использованием программы-вымогателя в истории.

Посмотреть сколько было переводов на кошелек вымогателей можно по адресу - https://blockchain.info/addres...

Официальных комментариев от антивирусных лабораторий пока не последовало. Согласно интерактивной карте от проекта Botnet Tracker, действие вируса фиксируется практически по всему миру, особенно в Европе.

Отмечается, что вирус вымогателей WanaCrypt0r 2.0 это версия WCry/WannaCry и распространяется она с бешеной скоростью - "как в аду".

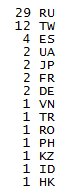

Менее чем за 3 часа, даже можно сказать меньше чем за 2 часа, если считать от начала атаки, жертвами стали 11 стран:

Наиболее пострадавшие страны: Россия, Тайвань, Испания:

Как сообщается в твиттере антивирусной компании Avast, из более чему 100к компьютеров подвергшемся атакам за последние менее чем 24 часа, более 57% расположены в России.

Как отмечается в новостном блоге этой же антивирусной компании, первую версию WanaCrypt0r мы могли наблюдать, еще в феврале.12 мая 2017 г в 8 часов утра было змаечено увеличение активности этого штамма, который быстро перерос в массовое распространение, начиная с 10 утра.

Вымогатели изменяют имена и расширения пострадавших файлов в «.WNCRY», так что зараженный файл будет выглядеть примерно так:

original_name_of_file.jpg.WNCRY.

Зашифрованные файлы отмечены «WANACRY!»- строка в начале файла.

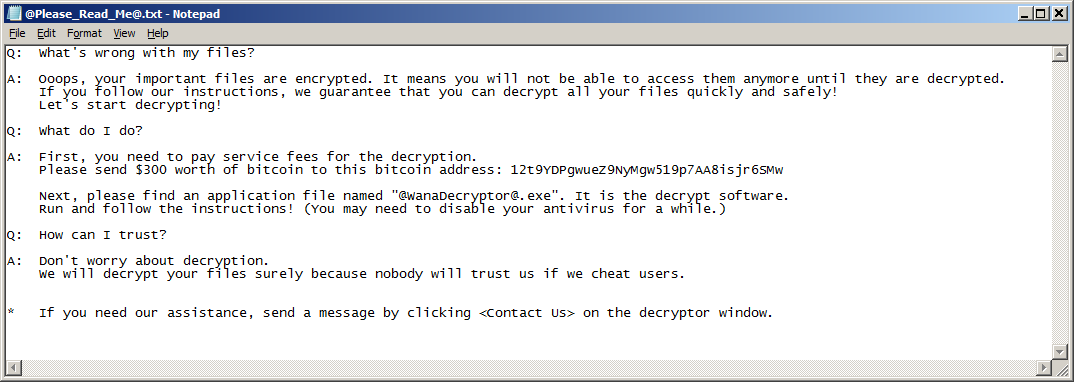

Вымогатели оставляют текст в текстовом файле:

please_read_me_.txt _-_ notepad_WanaCryt0r2.0.png

Выкуп составляет $ 300 Bitcoins. Вирус "показывает":

-Сообщение о выкупе

-инструкции о том, как заплатить выкуп

-объяснение того, что произошло

-таймер обратного отсчета времени.

Кроме того, обои на столе зараженного компа меняются на следующий рисунок:

_wanadecryptor__720.png

Как пишут специалисты, WanaCrypt0r 2,0 распространяется в первую очередь на группу компьютеров и сетей, которые подозревались в связях с АНБ.

Как пишет The New York Times создатели вируса-вымогателя использовали инструмент, украденный у Агентства национальной безопасности (АНБ) США, где его разработали.

Газета при этом отмечает, что укаденный у АНБ инструмент был выставлен в интернете группой хакеров, называщей себя Shadow Brokers.

"Хакерская группа под названием ShadowBrokers, в ходе сотрудничества с АНБ, похитила некоторые хакерские инструменты АНБ и публично выпустила их в "вольное плавание","- сообщает другой источник.

Как подтвердил исследователь безопасности, Kafeine , эксплоит, известный как ETERNALBLUE или MS17-010, злоумышленниками вероятно использовалась уязвимость WanaCrypt0r для Windows SMB (Server Message Block, протокол обмена файлов по сети).

Обнаружившим заражение WanaCrypt0r 2,0 настоятельно рекомендуется полностью обновить свою систему и установить последние доступные патчи для неё.

Затронутые системы обновления безопасности:

-Microsoft Windows Vista с пакетом обновления 2

-Windows Server 2008 R2 SP1 и SP2

-Windows 7

-Windows 8.1

-Windows RT 1

-Windows Server 2012 R2

-Windows 10

-Windows Server 2016

Профилактика и меры по смягчению последствий

-Обновление системы до последней версии со всеми офф. патчами.

-Для систем без поддержки или возможностей исправления, рекомендуется изолировать сеть или выключить её в ходе переустановки.

-Изолировать коммуникационные порты 137 и 138 UDP и TCP порты 139 и 445 в сетях организаций.

Узнайте , какие системы в рамках своей сети, они могут быть уязвимы для атак через уязвимость Windows , и в этом случае они могут быть выделены, обновлены и / или выключены.

Как указывается в одном из докладов по вирусу, выплата вымогателям для "спасения" компьютера и данных не гарантирует , что злоумышленники пришлют Вам утилиту и / или пароль для дешифрования.

Как защититься?

Программы-вымогатели обычно устанавливаются через документы, распространяемые по электронной почте. Как называется файл-переносчик в случае с WannaCry, пока также не ясно.

Полностью исключает возможность заражения установка соответствующего обновления для Windows.

Противоядие для компьютеров, зараженных WannaCry, пока не выпущено.

В случае, если Вы пострадали от этой кампании не выбрасывайте диск с резервным копированим системы. Рекомендуется сохранить файлы, которые были зашифрованы с помощью вируса вымогателей, так как не исключено, что в будущем появится инструмент что бы расшифровать документы, которые были затронуты.

при полном или частичном использовании материалов гипперссылка на блог обязательна

© Малюта

Оценили 37 человек

52 кармы