Возможно, для тебя будет открытием тот факт, что когда iPhone отключен, большинство его беспроводных чипов продолжают функционировать. На новейших моделях iPhone при отсутствии питания продолжают работать Bluetooth, коммуникация NFC и беспроводная связь на базе технологии UWB. Этой особенностью трубок Apple может воспользоваться не только владелец телефона, но и мы, хакеры. Как? Давай разбираться.

Начнем с того, что в мобильных устройствах под управлением iOS имеется несколько чипов, продолжающих работать, даже когда питание телефона отсутствует. Так, при выключении iPhone пользователь все равно можно найти его с помощью функции Find My Phone. Если батарея разрядится, то iPhone выключится автоматически и перейдет в энергосберегающий режим, но в таком случае все равно сохраняется доступ к кредитным картам и другим объектам из приложения Wallet. Эти возможности могут превратить выключенный телефон в устройство для слежки за пользователем.

Беспроводные чипы в iPhone могут работать в так называемом режиме низкого энергопотребления (Low Power Mode, LPM).

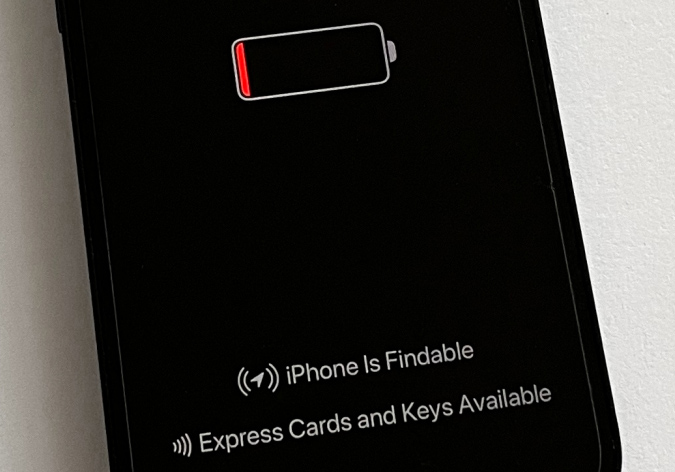

Обрати внимание: LPM не тождественен энергосберегающему режиму, который обозначается иконкой «желтая батарея». В режиме LPM устройство не реагирует на нажатия или встряхивание. Этот режим активируется либо когда пользователь выключает телефон, либо когда iOS завершает работу автоматически из‑за низкого заряда батареи. Если нажать кнопку включения в экономном режиме с низким энергопотреблением, то экран активируется всего на несколько секунд. Устройство сообщит о низком заряде аккумулятора и выведет список активных в данный момент возможностей LPM, как показано на следующем рисунке.

Find My и Express Cards в энергосберегающем режиме

Сеть Find My Phone остается доступна после выключения устройства. Если ты потеряешь iPhone, когда он разряжен, как раз с помощью этой сети его и можно найти — она работает на основе Bluetooth. Режим Express Mode поддерживает выбранные проездные билеты, а также кредитные карты и цифровые ключи из «Кошелька» — так устройство удается задействовать быстрее, дополнительная аутентификация со стороны пользователя не требуется. При отключении из‑за низкого заряда батареи эти карты и ключи остаются доступны для использования на протяжении пяти часов. Исходно для поддержания устройства во включенном виде со всеми этими возможностями требовалась только NFC. Теперь же появился новый протокол DCK 3.0, использующий режимы Bluetooth и UWB, а также поддерживающий режим Express Mode. Этот протокол используется в конструкции электронных автомобильных ключей, а режим Express Mode предохраняет от неприятностей из разряда «захлопнул ключи в машине или в квартире». Еще он оставляет в распоряжении пользователя его карты, чтобы можно было выполнять платежи, даже если телефон сел.

Как это работает?

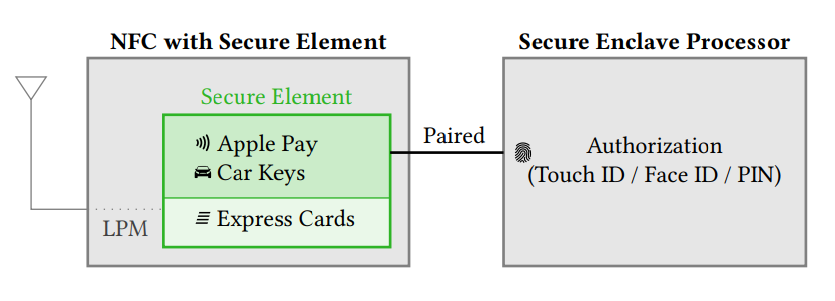

Поддержка LPM реализована на аппаратном уровне. Модуль управления питанием PMU может включать чипы поодиночке. Чипы для Bluetooth и UWB жестко подключены к защищенному элементу (SE) чипа NFC и хранят секреты, которые должны быть доступны в режиме LPM. Поскольку LPM поддерживается на аппаратном уровне, эту поддержку нельзя убрать, меняя программные компоненты. Именно поэтому владелец современного айфона уже не может быть уверенным, что чипы для беспроводной связи отключатся после выключения устройства.

LPM значительно коварнее, чем имитация выключения девайса, при которой просто деактивируется экран. Вспоминается случай, когда Агентство национальной безопасности США имитировало выключение экрана на умном телевизоре в целях шпионажа. На айфоне при этом будет заметен быстрый расход батареи, и такая «подсадка» в мобильное устройство не останется незамеченной.

Возможности Bluetooth и UWB в режиме LPM не документированы и до недавнего времени не исследовались. Но в руководстве по безопасности для платформы Apple подробно описана относящаяся к NFC LPM возможность под названием Express Card, появившаяся в iOS 12.

iOS реализует безопасные беспроводные платежи на NFC-чипе с применением технологии Secure Element (SE). Эта технология работает на платформе JavaCard, которая выполняет апплеты, например Apple Pay или DCK. В ходе начальной установки апплеты персонализируются. Персонализация позволяет дополнительно разграничивать зоны безопасности. Например, в платежном апплете не хранится никакой информации о кредитных картах, кроме отзывного идентификатора, известного платежной сети. Апплеты, в том числе их секреты, отделены друг от друга. Они хранятся в SE и не покидают ее. В процессе платежа или при беспроводных транзакциях среда SE в составе чипа NFC откликается напрямую, не переадресуя эти данные в iOS. Следовательно, даже если iOS или приложения скомпрометированы, кредитные карты и другие ключи невозможно украсть из SE.

Использование безопасной среды (SE) и процессора Secure Enclave Processor (SEP) в соответствии с документацией Apple

Среда SE подключена к процессору Secure Enclave Processor (SEP). Процессор SEP авторизует платежи, обеспечивая аутентификацию пользователя через Touch ID, Face ID или c помощью пин‑кода.

Обрати внимание: SEP не хранит данные в SE, а использует отдельный безопасный компонент‑хранилище. SE и SEP объединяются в пару, следовательно, коммуникация между ними может шифроваться и аутентифицироваться.

Экспресс-карты и Find My

Приложение Wallet («Кошелек») позволяет конфигурировать работающие по NFC кредитные, дисконтные карты и проездные билеты, а также ключи для режима Express Mode. Экспресс‑карта больше не требует авторизации по SEP, обеспечивая таким образом быстрые и удобные платежи без разблокировки iPhone. В экспресс‑режиме, чтобы пройти авторизацию, достаточно лишь владеть самим телефоном. Если авторизацию пропустить, ни SEP, ни iOS не потребуются для завершения транзакции по NFC, а сама коммуникация сможет работать автономно, при помощи апплетов SE.

Как только у iPhone закончится заряд, при условии, что у пользователя есть экспресс‑карта, iPhone выключится, но чип NFC останется запитан на протяжении пяти часов. В этот период экспресс‑карты будут работать, но при выключении устройства по инициативе пользователя NFС также отключается.

В iOS 15 появились две новые возможности, доступные в режиме низкого энергопотребления: Find My Phone, собственная сеть Apple на основе Bluetooth с низким энергопотреблением (BLE), работающая офлайн и предназначенная для поиска потерянных устройств, и поддержка цифрового автомобильного ключа (Digital Car Key, DCK 3.0), при которой UWB применяется для безопасного измерения расстояния. Следовательно, и Bluetooth, и чип UWB могут работать автономно, пока iOS отключена. Эти возможности не документированы и ранее не исследовались.

Find My — это офлайновая сеть для нахождения устройств, которую авторы доклада детально исследовали, включая реверс соответствующего ПО. Она находит iPhone, AirTag и другие устройства Apple, даже когда они не подключены к интернету. Если девайс не в сети, в режиме пропажи он регулярно шлет широковещательные BLE-оповещения. Подключенные к сети устройства, расположенные поблизости, ловят такие оповещения и сообщают законному владельцу, где находится его «потеряшка».

Протокол Find My защищен сквозным шифрованием, анонимен и работает с сохранением конфиденциальности. Эти гарантии безопасности основаны на девайс‑специфичном «маячковом» мастер‑ключе, который синхронизируется с цепочкой ключей из пользовательского iCloud. Поэтому доступ сохраняется до тех пор, пока пользователь в состоянии залогиниться в iCloud.

Цепочка ключей также хранится локально, а для доступа к ее секретному ключу требуется пройти полный путь через SEP. На мастер‑ключе маячка генерируется оборачивающаяся последовательность пар, в каждую из которых входит открытый и закрытый ключ. Эта последовательность зафиксирована навечно, и каждый ключ действителен только в свой промежуток времени. Чтобы связать открытые ключи в этой последовательности друг с другом, требуется знать маячковый мастер‑ключ. Устройство широковещательно сообщает актуальный публичный ключ в виде BLE-объявления, а часть этого ключа также устанавливает MAC-адрес случайным образом. Любое устройство, подключенное к интернету и наблюдающее BLE-объявление сети Find My, может зашифровать свое нынешнее примерное местонахождение открытым ключом и сообщить его Apple. Только у законного владельца потерянного устройства, которое пока находится офлайн, имеется подходящий закрытый ключ, чтобы расшифровать отчет о местоположении. По отчету о местоположении невозможно идентифицировать сообщившего. Цепочка открытых ключей на iPhone полностью проматывается за 15 мин, что ограничивает возможность отследить смартфон по его BLE-объявлениям. Метки AirTag функционально подобны сети Find My. Потеряв соединение по Bluetooth с iPhone владельца, они начинают рассылать широковещательные сообщения, которые принимаются другими подключенными к сети устройствами.

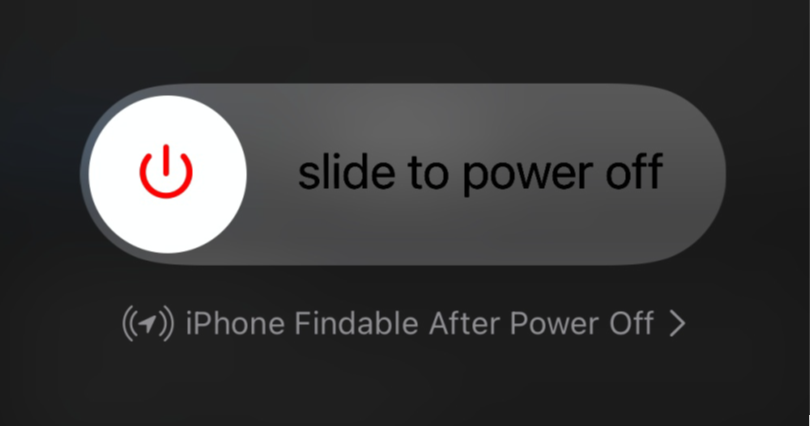

Работа сети Find My поддерживается после отключения питания, и информация об этом выводится в диалоговом окне завершения работы. Пользователь может изменить эту настройку всякий раз, когда выключает устройство вручную. Если на iPhone полностью израсходуется батарея и он перейдет на резервный источник питания, сеть Find My активируется автоматически, подобно экспресс‑картам на NFC-чипе. Для поддержки режима LPM требуется прошивка Bluetooth, которая может рассылать BLE-сообщения, когда iOS отключится.

Диалоговое окно завершения для сети Find My на iOS 15

Чипы Broadcom Bluetooth могут конфигурироваться либо для взаимодействия с хостом, например iOS, либо для работы в качестве автономных приложений, например на IoT-устройствах. При переходе в режим LPM работа стека iOS Bluetooth завершается и настройки чипа Bluetooth сбрасываются. Затем множество команд интерфейса хост‑контроллера конфигурируют параметры сети Find My. Последняя команда отключает HCI, тем самым останавливая всякую коммуникацию с iOS. Прошивка запускает автономный поток широковещательных сообщений Find My. Модулю управления питанием (PMU) рекомендуется держать чип Bluetooth включенным, несмотря на отключение iOS.

Команды конфигурации HCI для сети Find My позволяют задавать множественные открытые ключи в расчете на краткий и долгий интервал ротации. Длительность интервала и общее количество ключей — переменные параметры. В iOS 15.3 устанавливается 96 ключей на короткий интервал (15 мин) и 0 ключей на долгий интервал (24 ч). Следовательно, автономное приложение, работающее по Bluetooth, может отправлять широковещательные сообщения Find My в течение не более 24 ч.

Автомобильные ключи DCK 3.0

Наряду с NFC-картами iOS также поддерживает «автомобильные» ключи (Digital Car Key, DCK 3.0). Их используют службы каршеринга, а также приложения, позволяющие управлять с телефона современными «цифровыми» автомобилями — дистанционно запускать двигатель, включать режим охраны, открывать со смартфона двери и багажник, задействовать иммобилайзер. Еще DCK позволяет устанавливать скоростной лимит для молодых водителей, а также совместно использовать такой ключ через iCloud.

Несмотря на удобство DCK с точки зрения пользователя, эта технология привносит новые векторы атак. Со стороны реализации основные риски несут автопроизводители. Скомпрометированный DCK или изъяны в его реализации могут быть использованы для угона машины, но не для кражи iPhone. Угон реальной машины — это не цифровой платеж, его не отменишь. Такие риски и побудили автопроизводителей перейти с DCK 2.0 (основанных на NFC) на DCK 3.0.

Аббревиатура NFC (коммуникация ближнего поля) подсказывает, что успешные транзакции могут проходить только между двумя устройствами, находящимися рядом, NFC и другие сравнительно старые технологии для автомобильных ключей подвержены эстафетным атакам. При эстафетных атаках сигналы предаются на большие расстояния, чем задумано. Это серьезная угроза, поскольку эстафетная атака открывает доступ к машине, когда ее владельца поблизости нет. Короткие дистанции можно преодолеть, усиливая имеющийся сигнал. На длинных дистанциях сигнал требуется декодировать в пакеты и уже их переадресовывать с устройства на устройство. Первый практичный и недорогой инструмент для эстафетных атак на основе NFC был описан в 2011 году, и до сих пор поддерживаются аналогичные инструменты, рассчитанные на новейшие NFC-технологии.

Тогда как спецификация DCK 2.0 основана на NFC, в DCK 3.0 добавлен контроль безопасного расстояния (secure ranging) на основе UWB. Хотя UWB и рекламировалась как технология, поддерживающая контроль безопасного расстояния, ее фундаментальные измерительные параметры неидеальны. На практике уже продемонстрированы дешевые атаки по сокращению расстояния, направленные на UWB-чип Apple (на дистанции до 12 м).

Протокол DCK 3.0 использует как BLE, так и UWB. BLE обеспечивает первичное соединение и аутентификацию. Затем UWB применяется для точечного измерения расстояния (fine ranging) с защитой симметричным ключом, но без передачи данных. Следовательно, как BLE, так и UWB требуют доступа к секретному ключу. Спецификация DCK 3.0, пошагово описывающая работу протоколов BLE и UWB, доступна исключительно членам Car Connectivity Consortium.

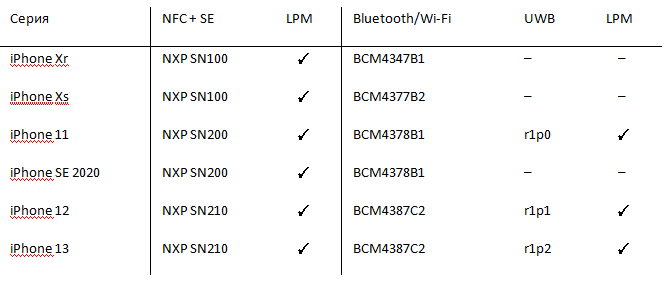

Apple стала использовать аппаратные компоненты для DCK 3.0 с версии iPhone 11. На айфонах с поддержкой DCK 3.0 безопасная среда (SE) жестко вшита в чипы Bluetooth и UWB. Следовательно, аналогично использующим SE NFC-транзакциям, генерируемые SE отклики передаются непосредственно в эфир, без совместного использования в iOS. Модели айфонов, оборудованные чипами Bluetooth и UWB с поддержкой низкого энергопотребления (LPM), перечислены в следующей таблице.

Беспроводные чипы, активно использующие поддержку LPM

Недостатки Find My iPhone

Если исходить из того, что хакер не манипулировал прошивкой или ПО на iPhone. Напротив, атакующий пытается скомпрометировать или использовать возможности LPM — например, отключить сеть Find My Phone для кражи iPhone или воспользоваться экспресс‑картами для кражи денег.

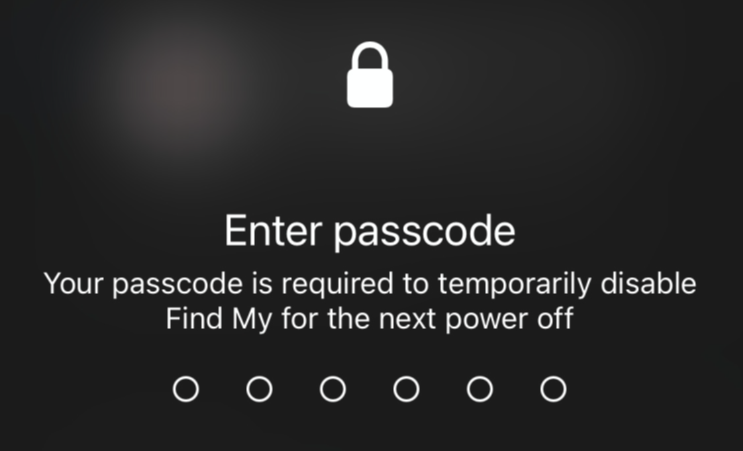

На примере сети Find My Phone было обнаружено, что телефон прекращает посылать широковещательные сообщения гораздо раньше, чем ожидалось, а во многих случаях не рассылает их вообще. При завершении работы по инициативе пользователя система создает всего 96 таких сообщений, которые рассылаются с интервалом в 15 мин. Через 24 ч будут переданы все сообщения. Это не разъясняется пользователю, который может подумать, будто его потерянный iPhone можно найти в течение многих дней. Кроме того, сеть Find My Phone можно выключить при отключении питания устройства, но для этого в iOS 15.3 и выше придется ввести пароль — таким образом Apple предусмотрела еще один инструмент против кражи.

Запароленное диалоговое окно, в котором можно отключить сеть Find My при отключении питания

Сеть Find My прекращает работу до первой разблокировки айфона спустя 24 ч. При выключении телефона сообщения, рассчитанные на следующие 24 ч, дополнительно хранятся на устройстве. Даже если сеть Find My будет отключена принудительно, сообщения все равно кешируются. Как только iPhone загрузится, он восстановит токен Find My из хранилища с энергонезависимой памятью (NVRAM), и этот токен сохраняется от перезагрузки к перезагрузке. Затем токен Find My используется для дешифровки кешированных сообщений, предоставляя доступ к ним демону Bluetooth перед первой разблокировкой. По истечении 24 ч iPhone прекращает рассылать сообщения. Это не зависит от предпринятых ранее действий, iPhone мог уже находиться в режиме LPM или быть перезагружен напрямую. Поскольку сообщения жестко привязаны к запланированному периоду передачи, продлить этот период невозможно.

Если перед первой разблокировкой у iPhone есть соединение с интернетом, то он подключится к серверам Apple и сообщит свое местоположение. iPhone может оказаться офлайн перед первой разблокировкой по многим причинам. Ключи Wi-Fi доступны только после первой разблокировки, а сотовое соединение обрывается, если пользователь защитил SIM-карту пин‑кодом либо SIM-карта была извлечена. Следовательно, вор может быть уверен, что через 24 ч функция Find My Phone будет неактивна, даже если он подключит iPhone к зарядному устройству, — достаточно извлечь SIM-карту и включить телефон вне зоны действия открытых беспроводных сетей.

Даже когда в пользовательском интерфейсе отображается сообщение, что функция Find My Phone активирована после отключения питания, иногда это не соответствует действительности. Например, в Find My Phone может отказать генерация сообщений. Если при отключении устройства настройка Find My по какой‑то причине завершится ошибкой, никаких предупреждений об этом пользователь не получит.

Есть и еще один забавный момент. Если при отключении питания iPhone по инициативе пользователя подключить устройство к электросети через зарядку, а потом зарядку убрать, то через пару часов iPhone загрузится сам. Если при отключении кабель в iPhone не вставлен, то автоматической загрузки устройства не произойдет. По этой причине пользователь через какое‑то время может обнаружить, что батарея его iPhone полностью опустошена, хотя он телефон не включал.

Вмешательство в прошивку

В современных моделях iPhone поддержка LPM присутствует в чипах коммуникации NFC, UWB и Bluetooth. Хакеру не требуется менять поведение ядра, он может воспользоваться имеющимися драйверами, чтобы включить LPM на этих чипах, при этом модифицировать приходится только прошивку чипа. Чип NFC — единственный беспроводной чип на iPhone, обладающий зашифрованной и подписанной прошивкой. Пусть даже и предпринимались попытки обойти безопасный загрузчик, они были безуспешны. Чип UWB также предусматривает защищенную загрузку, но его прошивка не зашифрована, только подписана. При этом прошивка Bluetooth не зашифрована и не подписана. Поскольку у чипа Bluetooth не предусмотрена безопасная загрузка, в нем отсутствует корневой доверенный сертификат, который позволил бы проверить загружаемую прошивку.

Хакеры, не обладающие доступом к устройству на уровне системы, могут попытаться перехватить управление девайсом через чип с поддержкой LPM. Ранее были выявлены различные уязвимости для серии Bluetooth-чипов, используемых в iPhone. Такие уязвимости также существуют и в других беспроводных чипах. В частности, модуль Find My iPhone рассылает сообщения по Bluetooth, но не получает данные. Однако экспресс‑режим для NFC, а также Bluetooth и UWB для DCK 3.0 допускают обмен данными.

Даже если бы вся прошивка могла быть защищена от манипуляций, хакер, обладающий доступом к устройству на уровне системы, все равно мог бы отправлять на его чипы собственные команды. Демон Bluetooth конфигурирует режим LPM для сети Find My Phone при выключении устройства, для этого используются вендор‑специфичные команды HCI. Эти команды выполняют конфигурирование с очень высокой детализацией, в том числе позволяют настраивать интервалы ротации широковещательных сообщений и их содержимое. При помощи этих команд хакер мог бы, к примеру, установить публичный ключ в качестве содержимого каждого второго сообщения так, чтобы этот ключ подходил к аккаунту. После этого атакующий смог бы найти устройство жертвы, а настоящий пользователь видел бы в сети Find My Phone недавнее местоположение своего iPhone, которого там уже нет.

Заключение

Поскольку поддержка LPM основана на аппаратной составляющей iPhone, ее невозможно удалить при помощи системных обновлений. Соответственно, она оказывает долгосрочное влияние на всю модель безопасности в iOS.

По‑видимому, дизайн возможностей LPM в основном строился исходя из практических соображений, без учета угроз, возникающих при выходе за пределы предусмотренных вариантов применения. Поскольку сеть Find My Phone продолжает работать и после выключения iPhone, устройства по определению превращаются в инструмент для слежки, а реализация прошивки Bluetooth не защищена от манипуляций. Свойства слежения могут быть незаметно изменены хакером, заполучившим доступ к устройству на уровне системы. Более того, современная поддержка цифровых автомобильных ключей требует сверхширокой полосы передачи данных в LPM.

В настоящее время Bluetooth и UWB жестко зашиты в безопасную среду (SE), именно в них хранятся автомобильные ключи и другие секреты. Учитывая, что прошивка Bluetooth поддается манипуляции, доступ к интерфейсам SE открывается и из iOS.

Даже притом, что во многих вариантах применения LPM повышается уровень защищенности и безопасности, Apple следовало бы добавить в iPhone аппаратный переключатель, который разъединял бы устройство и батарею. Это улучшило бы ситуацию для лиц, особенно обеспокоенных конфиденциальностью данных и потенциально подверженных слежке. Однако, такого, по понятным нам причинам, не будет.

Хочешь еще? Тогда выбирай:

ReVanced Youtube + TV-Box и Smart TV

Как установить и настроить свой HTTP и Socks Proxy

Скачать бесплатные OpenVPN и shadowsocks профили

Свой неограниченный интернет: VPN+AntiADS+i2p+Tor

Как обойти Windows Defender: meterpreter сессия через python

Сборники различных: чекеров, крипторов, биндеров, доркеров и прочих штук

Как создать фейковую банковскую карты для пробных подписок

Оценили 11 человек

13 кармы