Шпионаж - это сбор секретной информации о стране, организации и людях. Он может быть как внутренним, так и внешним, международным, промышленным, корпоративным и пр. Информация, которая может быть собрана, может являться военной тайной страны, частной жизни определенного человека или же корпоративной тайной фирмы.

История вопроса.

Во времена «холодной войны» коллегой и одновременно антагонистом ЦРУ был советский КГБ. Было очень важно знать, что думает враг и что они готовы предпринять в тот или иной момент. Любопытно, что шпионаж рассчитан не только на врагов, он включает в себя еще и сбор информации о дружественных странах, иногда даже находящихся в одной коалиции, содружестве, например, СНГ. Шпионаж очень часто вовлекает в работу представителей зарубежных стран. В некоторых случаях шпионы являются сотрудниками иностранных посольств за границей, хотя, конечно, они все находятся под пристальным вниманием спецслужб, ЛИБО владельцы или представители компаний, имеющих сеть офисов за границей. Эти часто ездят, много общаются, имеют большую сферу деловых контактов.

Яркий пример – скандал, связанный с тем, что Агентство национальной безопасности США прослушивало европейских политиков при участии спецслужб Дании. Американцам был предоставлен доступ на тайную станцию возле Копенгагена, откуда могла осуществляться прослушка. Среди политиков, за которыми велась слежка, были канцлер Германии Ангела Меркель, президент ФРГ Франк-Вальтер Штайнмайер и другие высокопоставленные лица из Германии, Швеции, Франции и Норвегии (https://russian.rt.com/world/a... или https://inosmi.ru/20210531/249...).

Раньше все было гораздо серьезнее и профессиональнее. Вербовщики работали с живыми людьми, были тонкими психологами и сильными личностями. Таких специалистов готовили годами. И это был штучный товар. Поимка иностранного шпиона уровня организатора была редким и значительным событием. И большой удачей.

Основные методы живой вербовки:

- медовая ловушка (подстава под агента-соблазнителя противоположного пола, хотя сейчас насчет «противоположного» не совсем актуально);

- денежная ловушка (создание условий срочной нуждаемости в денежных средствах, игромания, склонность к роскоши и излишествам);

- банальный шантаж (поиск компромата или его сфабрикование).

Однако с появлением всемирной сети и глобальных коммуникаций необходимость непосредственного контакта с потенциальной жертвой отпала и работа рыцарей плаща и кинжала значительно упростилась. Это раньше нужно было месяцами сидеть в пивнушках у проходной военных заводов в поисках нужного человечка. Теперь же, как показала практика, все можно сделать дистанционно, а информацию передать не через закладки в виде камня, а по электронной почте. Свежий пример: https://rg.ru/2022/09/14/reg-d.... Казалось бы, где Украина, и где Владивосток, а вот поди ж ты...

Влияние прогресса на шпионские технологии.

XXI век дал каждому широкие возможности доступа к современным цифровым технологиям, постоянно и активно влияющим на экономику, политику, культуру и конечно же на деятельность специальных служб в сфере технической и агентурной разведки. Современный компьютер и дома, и в офисе преобразовал информацию на всех этапах – от создания, хранения и обработки до просмотра, обмена и передачи.

Классическая специальная техника шпионажа, ещё совсем недавно считавшаяся сверхсовременной, фактически потеряла свою ценность. Агент с доступом к электронным архивам вместо фотографирования информации может запросто скачать более миллиона страниц важных документов на микроноситель, который легко спрятать в часы, авторучку или мобильный телефон.Стремительное старение спецтехники можно проследить на образцах некоторых устройств ЦРУ, разработанных для агента Ричарда Куклинского. В течение десятка лет Куклинский, полковник генерального штаба Войска Польского, сфотографировал более 25 тысяч страниц советских и польских секретных документов. Для этих операций ЦРУ направило агенту различную спецтехнику, включая миниатюрные фотокамеры и аппараты агентурной радиосвязи. Сегодня спецтехника Куклинского для большинства операций по связи и документированию является архаичной, а секретные материалы, подобные тем, которые он тайком фотографировал, а затем передавал через тайники своему куратору в Варшаве, появляются, хранятся и пересылаются уже в электронном виде.

Цифровые технологии не изменили задачи по тайному сбору секретных планов и намерений противника. Однако роль агента стала другой – из шпиона, которому помогает спецтехника, он превратился в шпиона, который обеспечивает оперативно-технические мероприятия. Шпион теперь не является носителем информации, что было главным во времена холодной войны. Теперь его цель – вскрывать и проникать в компьютерные сети. Другими словами, технику надо «вербовать», чтобы она «шпионила».

Общедоступные базы данных позволяют анонимно и дистанционно делать накопления персональных и финансовых характеристик человека: трудовая деятельность, профессия, образование, здоровье, семейное положение, адрес, номер социального страхования, номер водительских прав, доходы, личные долги, номера кредитных карт, туристические поездки, любимые рестораны, судебные иски и прочее.

Для офицеров и агентов, которые готовят и проводят вербовку, информация из Интернета становится эффективным инструментом розыска нужного человека, а также помогает отсеивать тех, кто не имеет доступа к объектам интересов разведки или обладает порочными наклонностями.

Простая оперативная маскировка, такая как поддельная борода, усы, окраска волос, головные уборы и шрамы могут обмануть человеческий глаз, но никак не камеру с программным обеспечением и базу данных. Биометрические данные – сканирование сетчатки глаза, паспорт с чипами памяти, цифровые отпечатки пальцев и электронные подписи – используются как для коммерческих служб безопасности, так и для нужд разведки.

Цифровая технология открывает возможности для тайного хранения информации в формах, невозможных во времена холодной войны. Десятки тысяч страниц важной информации, собранной Куклинским, теперь можно сохранить в сжатом виде на чип цифровой памяти, размером меньше почтовой марки. Игрушки, фотоаппараты, цифровые музыкальные плееры, калькуляторы, часы, автомобили и предметы домашнего обихода со встроенными компьютерными чипами позволяют легко закамуфлировать цифровой носитель информации. Агенту больше не нужно иметь компрометирующие его тайниковые контейнеры для хранения фотоплёнки, одноразовых шифрблокнотов, тайнописных химических препаратов и планов побега, поскольку вся эта информация может храниться в электронном виде в любом обычном устройстве. Вероятность обнаружения у агента правильно спрятанной цифровой информации стремится к нулю.

Актуальные шпионские методы и технологии.

Современные микрофоны, передатчики и видеокамеры стали совсем крохотными, что существенно упростило их камуфлирование и сократило энергопотребление. Цифровые видеокамеры и микрофоны сейчас могут быть установлены в небольшие роботы-сканеры, размером с таракана, что даст возможность изучить ночью секретную карту или использовать систему кондиционирования, водосточные трубы и вентиляционные шахты для скрытого наблюдения. Первые такие попытки закончились созданием в 1976 году беспилотных летательных аппаратов «стрекоза» с размахом крыльев около сантиметра, несущих на себе камеры и микрофоны. Изобретатели в ЦРУ планировали дистанционно управлять «стрекозой» для наблюдения сверху за целью или направлять её прямо в здание в качестве летающего «жучка».

Современные программы распознавания изображений, например, могут соединяться с базами данных, что позволяет контрразведке фиксировать в реальном времени номерные знаки автомобилей для быстрого создания перечня всех транспортных средств и их владельцев, проехавших мимо контролируемого «наружкой» подозрительного места. Такая информация, собранная в течение длительного времени, может раскрыть личности сотрудников разведки, участвующих в операции. А варианты программ Face Trace позволяют быстро сравнивать видеоизображения с записями удалённой базы данных для идентификации человека.

Новое поколение недорогих радиочастотных меток, созданных для охраны товаров в магазинах розничной торговли, делает возможным установить крошечный чип в одежду или подошву обуви ничего не подозревающему человеку. Эти встроенные пассивные чипы дают отклик во время прохода через электронные пропускные пункты – как официальные, так и скрыто установленные.

Два важных компонента успешной работающей скрытой цифровой системы связи – это само сообщение и способ его доставки. Сообщение создаётся путём безопасного использования цифрового шифрования и секретной, или невидимой цифровой стеганографии. Оба метода связи могут использоваться отдельно или вместе. Первое выполняет шифрование, а затем зашифрованное сообщение скрывается в другом файле, который будет передаваться через Интернет.

Разведка на основе открытых источников.

С каждым годом количество пользователей интернета растет. К началу октября 2020 года 4.9 млрд. людей, а это 63.2% жителей земли, пользуется интернетом. И размер данных, хранящихся в интернете, достигал 2.7 Зеттабайт (1 ЗБ ~ 1012 ТБ). Каждый год количество пользователей и устройств, подключенных к сети, увеличивается на 6% и 10% соответственно. Большая часть этой информации общедоступна. Источники, ссылающиеся на эти данные или на данные из газет, журналов, радио и телепередач, публичных отчетах правительства, называются открытыми. Поиск информации по таким источникам, выбор и сбор, а также дальнейший анализ – это разведывательная дисциплина, именуемая разведкой на основе открытых источников (OSINT).

OSINT – это специфическая информации, собранная и особым образом структурированная ради ответа на конкретные вопросы. Сбор данных в OSINT принципиально отличается, от других направлений разведки, прежде всего от агентурной. Главной проблемой для агентурной разведки является получение информации из источников, в основном не желающих сотрудничать. А в OSINT главной трудностью является поиск содержательных и надежных источников среди изобилия общедоступной информации.

Разведка на основе открытых источников применяется не только государствами для защиты своих интересов. Рассмотрим несколько сценариев использования, не связанных с взаимодействием стран.

OSINT активно использует исследователями угроз и уязвимостей различного программного обеспечения. Они исследуют возможные пути распространения вредоносных программ и препятствуют этому. Одним из открытых источников, для проверки файлов или программ на наличие вредоносного функционала является virustotal.com. У пользователя есть возможность проверить файл по контрольной сумме или же загрузить его, и удостоверится в его безопасности.

Злоумышленники тоже используют OSINT. Предварительный анализ позволяет узнать информацию об целевой инфраструктуре, о работниках, о клиента, что позволяет лучше произвести атаку. Это одна из причин для того, чтобы ограничивать публичную информацию о компании.

Эта методика также используется в бизнесе для получения аналитики. Например, развития новых рынков, оценка рисков, мониторинг конкурентов, а также исследование целевой аудитории и клиентов для рекламных кампаний, что благоприятно влияет на успешность бизнеса.

Нельзя забыть о журналистах, которые используют открытые источники, как материалы для своих расследований. Например, так называемый "фонд борьбы с коррупцией" использует выписки из кадастра и информацию о полетах самолетов для своих расследований.

Кстати, неоднократно осуждённый "разоблачитель" карНавальный в своих якобы "расследованиях" и фальсификациях тоже использовал открытые базы данных и информацию из сети.

Современные шпионы. Разложение и деградация.

Разведчики XXI века все «секреты» находят в Интернете – и всё равно попадаются.

Не тот нынче пошёл шпион – сетуют ветераны разведки. Агенты избегают личных контактов непосредственно с носителями информации, предпочитая переписку по электронной почте, пренебрегают первоисточниками секретных документов, довольствуясь их копиями, скачанными в Сети, – подобную «агентурную работу» вполне мог бы осуществлять любой дилетант. Так к чему тогда тратить баснословные деньги на подготовку разведчиков?

Мало того, даже сведя общение с информированными источниками чуть ли не до нуля, агенты всё чаще попадают в поле зрения контрразведки. Причём аналогичным образом действуют и наши, и иностранцы – и «палятся» при этом и те, и другие.

Печальную историю шпионского разоблачения оперуполномоченного уголовного розыска с Урала Романа Ушакова растиражировали, кажется, все российские издания, не сказав, впрочем, самого главного. Мы этот пробел устраним. Итак, за сотрудничество с ЦРУ и государственную измену, заключавшуюся в передаче американцам секретной информации, майору Ушакову влепили 15 лет отсидки. Но за что, собственно? Что он такого сделал? Оказывается, вот что: Ушаков писал пространные «характеристики» на своих бывших коллег, что-то при этом додумывая, а что-то и вовсе присочиняя. И отправлял свои опусы по электронной почте. Длилась эта «секретная» переписка больше пяти лет. Но как только шпион впервые задумал воспользоваться вместо ноутбука настоящим профессиональным спецоборудованием – пресловутым «шпионским камнем», внутри которого был устроен тайник, – его тут же «спалили». За информатором немедленно установили слежку – и оказалось, что большую часть свободного времени Ушаков проводит на пляжах Турции. Собственно, и арестовали бывшего оперативника с помощью того же «камня» – подстерегли и надели наручники. Но самое примечательное в истории Ушакова вот что: не сумев трудоустроиться в ФСБ (известно, что с советских времён «ментов» крайне редко берут на работу в разведку – и наоборот), обиженный майор, совершенно никак не шифруясь, зашёл в Интернете на веб-сайт ЦРУ США и оставил там сообщение, мол, готов к сотрудничеству. Открытым текстом. И ничего, пять лет писал чёрт знает что американцам, стабильно получая за это довольно-таки высокие гонорары.

Если вы думаете, что Ушаков – единственный в своём роде уникум, то это не так. Пару лет назад в Америке при попытке продать секретные шифры арестовали бывшего шифровальщика ВМС США Роберта Патрика Хоффмана. К разочарованию криптолога, покупателями оказались представители американской контрразведки. А вышли на Хоффмана достаточно просто – перехватили его электронное письмо, отправленное на адрес ФСБ РФ. Но почему же тогда американцы немедленно установили своего гражданина, пожелавшего пошпионить, в то время как Ушаков беспрепятственно отправлял свои «имейлы» за океан несколько лет?

Следует признать, что аналогичными способами собирают информацию не только российские разведчики, но также польские и чешские шпионы. В ноябре прошлого года из нашей страны выдворили пятерых польских дипломатов – вина их, как выяснилось, состояла лишь в том, что они «устанавливали контакты» с учёными, регистрируясь на специализированных интернет-форумах и вступая в личную переписку с информированными форумчанами. Законов дипломаты при этом не нарушали. Тем не менее некоторые их визави становились «шпионами поневоле».

В советское время на режимных предприятиях и во всех ВУЗах создавались так называемые первые отделы – «секретные части», «секретки». Работали в них контрразведчики, разъяснявшие в красках сотрудникам этих предприятий и организаций расхожий тезис о том, что болтун – находка для шпиона. Но в 90-х «секретки» расслабились, перестали работать с персоналом, и в итоге многие достойные учёные попросту утратили нюх. И стали попадаться на передаче секретных данных и технологий.

«Когда несколько лет назад я прочёл сообщение о том, что в США раскрыли российскую шпионскую сеть, я даже не поверил, что этот скандал связан с нашей разведкой, – вспоминает президент Академии геополитических проблем генерал-полковник Леонид Ивашов. – Я не верю, что наша разведка внедряет нелегалов на таком низком информационном уровне. Впрочем – для специалистов это не секрет, – разведки практически всех стран стали действовать намного безалабернее. В годы холодной войны подобное не допускалось».

Так что современные "джеймсы бонды" в полях уже не работают. Теперь они комфортно сидят за компьютером на профильных форумах (военная, научная тематика), задают дискуссионные вопросы по нужным темам, провоцируя собеседников на невольное раскрытие информации. Пользуясь иллюзией мнимой анонимности интернета.

Казалось бы - пустячок, однако, задав один и тот же вопрос в различных вариациях различным лицам на различных форумах можно проанализировать массив информации при помощи специальных программ и сделать довольно интересные выводы.

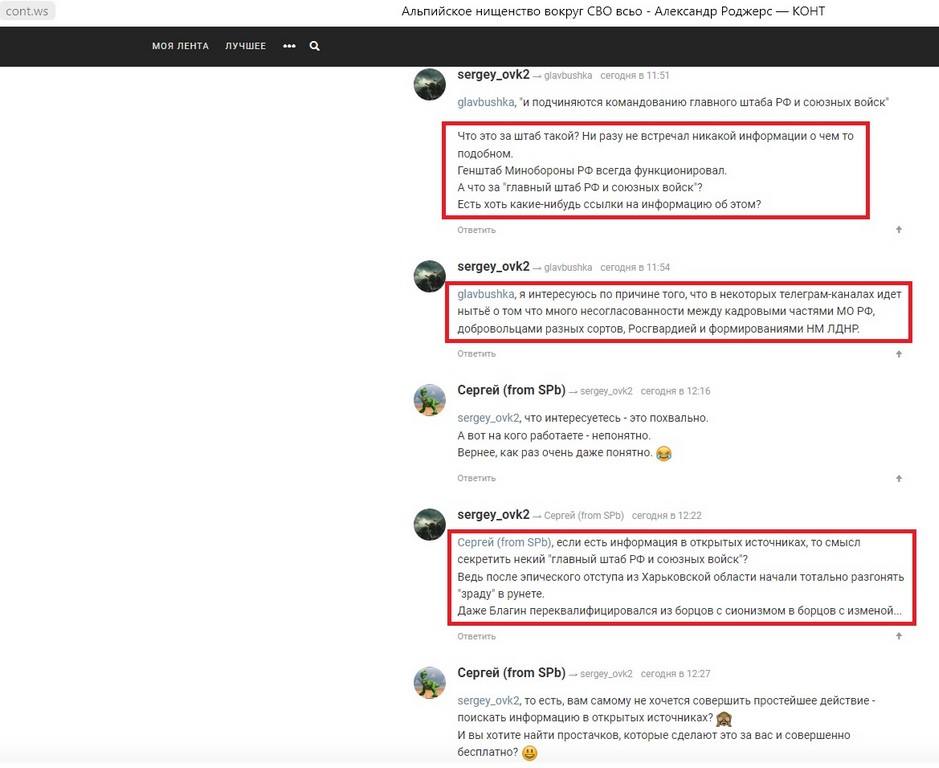

Свежий пример незатейливой попытки сбора информации, прямо здесь, на КОНТе, от ленивого современного шпиона, представлен на скриншоте ниже.

Как спецслужбы контролируют интернет по всему миру.

В середине 2013 года некоторые западные СМИ опубликовали новости о том, что Соединенные Штаты Америки вместе с Австралией перехватывают информацию как на внутренних каналах связи (стационарная телефонная связь, мобильная связь, интернет и тд) так и на международных. Спустя время в европейских и американских СМИ появились публикации что аналогичный шпионаж и прослушку осуществляют спецслужбы Великобритании и Франции.

Пикантным моментом разразившегося скандала стал тот факт, что США и Великобритания следили не только за собственными гражданами, вели разведывательные шпионские операции не только против потенциальных противников, но следили и за своими союзниками по NATO, а также странами Евросоюза, не входящими в Североатлантический военный альянс.

Объектами шпионажа со стороны США стали такие страны как Россия, Китай, Пакистан, Иран, государства Латинской Америки, Австралия, Новая Зеландия, а также страны Европейского Союза. Прямо с корневых серверов и центральных магистральных интернет-каналов АНБ ведет негласный массовый съём информации (так называемый сниффинг, от англ. to sniff — нюхать).

Отдельно стоит отметить, что одновременно в интересах американских спецслужб работают сразу несколько разведывательных программ (всего их более тридцати), которые пересекаются и дублируют друг друга, всё это было завязано в единую секретную информационно-коммуникационную систему тотальной слежки. В этой системе участвовали не только АНБ и ЦРУ, доступ к анализаторам трафика имели ФБР и Министерство юстиции США.

Тесно взаимодействовали с американским Агентством Национальной Безопасности и ЦРУ такие частные коммерческие компании как мировой поисковый гигант Google, самая могущественная социальная сеть в мире Facebook, крупнейший в США поставщик услуг беспроводной связи Verizon, крупнейшая телекоммуникационная компания Австралии — Telstra, предоставляющая интернет-услуги, а также услуги телефонии, мобильной связи, кабельного телевидения и др, в том числе крупные интернет-провайдера и операторы связи.

В России этому направлению в последние годы тоже стали уделять достаточное внимание. Например, есть отечественные программы:

СОРМ (Система технических средств для обеспечения функций оперативно-рoзыскных мероприятий) — комплекс технических средств и мер, предназначенных для проведения оперативно-розыскных мероприятий в сетях телефонной, подвижной и беспроводной связи и радиосвязи (согласно Закону «О связи» и приказу Министерства связи № 2339 от 9 августа 2000 года). Состоит из нескольких составляющих:

«СОРМ-1» — система прослушивания телефонных переговоров, организованная в 1996 году

«СОРМ-2» — система протоколирования обращений к сети Интернет, разработанная рабочей группой представителей Госкомсвязи России, ФСБ России, ЦНИИ Связи и Главсвязьнадзора, организованна в 2000 году (ПТП, КТКС).

«СОРМ-3» — обеспечивает сбор информации со всех видов связи и её долговременное хранение.

«Пакет Яровой» — поправки, вносимые этим набором дополнений в законодательство России, призваны расширить полномочия правоохранительных органов, ввести новые требования к операторам связи, интернет-провайдерам и онлайн-проектам.

Пока российские спецслужбы лишь собирают данные, но достоверных подтверждений того, что собранная информация может быть проанализирована в автоматическом режиме (как это делают американские разведывательные программы) не существует.

Кстати, сетевым заграничным ботам на заметку. По непроверенной и неподтвержденной информации на третий день после начала СВО аппаратура СОРМ была подключена к украинскому сегменту интернета.

Это к вопросу об анонимности и неподсудности антироссийского сетевого беспредела. И неотвратимости наказания.

Как иностранные шпионы вербуют людей в социальных сетях.

Недавно ФБР разослало предупреждение о том, сколько информации вы раскрываете в своем профиле в социальных сетях. Предупреждение ФБР гласило, что любой, кто публично назвал себя государственным служащим, подвергается риску контакта с иностранными шпионами.

Как шпионы используют социальные сети

Шпионы могут использовать службы обмена сообщениями в социальных сетях для связи с людьми, работающими в целевой стране. Затем они могли бы использовать этот канал, чтобы набирать людей изнутри и собирать информацию.

Поскольку социальные сети становятся частью нашей жизни, вполне естественно, что мы делимся в них информацией. К сожалению, некоторые люди зашли слишком далеко с чувствительной информацией, которой они балуют подписчиков, что подвергает их опасности для подобного рода проблем. Совместное использование планов поездок открывает грабителям возможность проникновения в пустой дом, а отказ от слишком большого количества личной информации побуждает мошенников совершать кражи личных данных.

Люди, находящиеся на чувствительных работах, теперь могут быть найдены людьми со скрытыми мотивами. Шпионы больше не крадутся в тени и не используют теневую тактику, чтобы добраться до своих целей; иногда это так просто, как найти профиль в социальных сетях и отправить прямое сообщение.

Меры предосторожности

Если вы работаете на работе, которая обрабатывает конфиденциальную информацию, будьте осторожны с тем, чем вы делитесь в сети. Рекомендуется не публиковать название вашей работы в социальных сетях. Это поднимает флажок для людей, заинтересованных в поиске и контакте с сотрудниками в вашей конкретной области.

Этот совет распространяется на многие сферы вашей жизни. Например, будьте осторожны с вашим домашним адресом. Утечка этой информации может привести к таким проблемам, как кража личных данных и кража со взломом. Эта информация может случайно появиться совершенно случайно, например, геотег на домашней фотографии.

Одним словом, всегда полезно убедиться, что вы не пропускаете информацию о своей повседневной жизни в социальных сетях, иначе кто-то использует эти данные для себя!

Послесловие.

Шпионы всегда были, есть и будут. Это неотъемлемая часть нашего мира. Но в современных условиях развитых коммуникаций и цифровых сетей, чтобы не стать невольным участником шпионского скандала или случайного слива конфиденциальной информации, необходимо серьезно относиться к своей информационной безопасности. Кроме того, следует учитывать, что анонимность в Сети - это миф. Также как миф и то, что современный человек может скрыть что-то конфиденциальное от различных следящих систем.

В общем, товарищ, будь бдителен!

*** При написании данного текста использовались исключительно материалы, опубликованные в интернете в открытых источниках. Все выводы, сделанные на основании прочтения данной статьи не имеют никакой связи с действительными событиями.

Источники информации, использованные при подготовке текста:

https://fishki.net/anti/266198...

https://nvdaily.ru/info/44002....

https://habr.com/ru/post/53452...

https://versia.ru/sovremennye-...

Оценили 10 человек

12 кармы