Социальный инжениринг используется очень часто, особенно для проделывания взломщиком «тонкой работы» по краже документов и т.д. Он вышел своими корнями из психологии и теперь развивается как отдельная часть. Ему обучают шпионов, тайных агентов — в общем, всех, чье дело сводится к тайному проникновению и заметанию следов.

Человеческая природа такова, что мы делаем выводы, анализируем, но так ли часто эти выводы являются нашими собственными? Или они нужны такими кому-то другому? Все самое интересное заключается в том, что человек ничего не замечает. Он до самого последнего момента считает, что он так решил сам.

Тонкая манипуляция сознанием применялась во все времена: даже в древности. Наводящие на мысль о средневековой Японии «ночные демоны», или ниндзя, весьма активно практиковали эти способности человеческого разума наряду с гипнозом и тд. Присутствует этот метод и в умениях взломщиков (впрочем, хакеров тоже).

Тут, конечно, осложнено все тем, что злоумышленник редко вступает в непосредственный физический контакт с жертвой, что в некотором роде осложняет задачу. Кроме взломщиков, социальным инжинирингом активно пользуются спамеры для того, что бы заставить пользователя приобрести тот или иной товар.

Многие твердят о том, что никому нельзя доверять. Это не так: доверять можно и даже нужно, вот только проверять, а проверка подразумевается довольно сложная.

Впрочем, об этом мы поговорим ниже. Пока же давайте определимся с целями злоумышленников.

Цели соц-инжениринга

Как уже говорилось, цели могут быть самыми разными, но подразумевается один смысл. Этим смыслом и является кража информации.

Те, кто использует социальный инжениринг, претендуют на то, чтобы без лишнего внимания стянуть информацию, как правило, сделав копию. Потом же они могут делать все, что угодно, продавать, перепродавать, шантажировать первичного владельца и тд.

Способы и атаки

Итак, мы подбираемся к способам атак. Социальная инженерия — не только психологический метод воздействия непосредственно на человека, сюда же входит и использование особенностей человеческой психологии.

Давайте рассмотрим наиболее популярные способы/виды атак.

Human denial of service (HDoS). Вы заметили, что название очень похоже на DoS. «Человеческий отказ в обслуживании», если перевести. С отказом в обслуживании серверов это не имеет ничего общего.

Суть атаки заключается в том, чтобы заставить человека (незаметно для него, естественно) не реагировать на те или иные ситуации. Например, сделать так, чтобы каждое ваше слово воспринималось за правду безоговорочно и без осмысливания. К такого рода атакам относится и отвлечение внимания.

Скажем, вы делаете ложное представление о выполнении одной операции, а на самом деле выполняете совсем другую. Таким образом человек-жертва, слишком занятый одним, просто не замечает другого.

Атаки такого рода выполняются довольно сложно, тк. необходимо хорошо просчитать психологию жертвы, ее знания и реакции на такого рода инциденты. Допустим, отвлекающим маневром служит эмуляция атаки на какой- нибудь порт. Пока администратор будет заниматься логами «атаки», вы можете без проблем проникнуть на сервер и взять все, что необходимо.

Но в то же время администратор может отлично знать, что на этом порте уязвимостей нет, и тогда ваше проникновение будет моментально засечено. Именно поэтому необходимо понять: каким уровнем знаний обладает администратор?

Техническая соц-инженерия

К этому виду атак относятся все те, в которых нет как таковых «жертвы» и «воздействия на нее». В атаках этого типа используются принципы и стереотипы социума, что и относит их к соц инженерии.

В качестве примера можно привести следующие рассуждения: «Ну, раз камеры стоят, то, скорее всего, никто не полезет» или «Чем больше организация, тем тверже у людей мнение о ее защищенности».

Эти стереотипы встречаются везде — большинство считает, что, если это, скажем, сайт организации, занимающейся безопасностью, то никто не сможет его взломать.

Это ведь не так: взломать можно все без исключения. Такой способ более широко известен как анализ ситуации.

Человек видит, что пройти обычным путем (стандартным) не получится, и начинает просматривать иные варианты, т.е. занимается анализированием ситуации, в которую попал.

Звонок…

Подразумевается непосредственный голосовой контакт. Злоумышленник звонит жертве и с помощью правильно построенной речи вводит пользователя в заблуждение.

Наиболее гладко это проходит в тех случаях, когда злоумышленнику необходимо представиться тем, кого жертва не знает. Достаточно просто завысить свое положение и говорить холодным гневным тоном.

Естественно, у пользователя сработает механизм «начальство», и он станет учтивым, вежливым и будет готов выложить все, о чем вы его ни попросите.

Наиболее удобно использовать атаку такого рода в компании с большим штатом, где люди не знают друг друга и охотно поверят. Все осложняется, когда речь идет о компании средних и малых размеров.

Там штат сотрудников небольшой, и «вклиниться» в него очень и очень трудно. Тогда злоумышленнику необходимо действовать от имени начальника.

Что это значит? Объясняю: злоумышленник звонит и говорит, что по просьбе администратора проверяет работоспособность системы безопасности.

Просит назвать пароль/имя пользователя и подтверждает нормальную работу системы. Вот так ни о чем не подозревающий пользователь отдает сам необходимую информацию.

Другой способ — использование аппарата для изменения голоса. Таким образом злоумышленник просто-напросто имитирует голос того, от чьего имени необходимо сделать операцию.

Личный визуальный контакт

Это является наисложнейшей операцией. Выполнить ее могут только профессиональные психологи или специально подготовленные люди.

Осуществляется это следующим образом: необходимо найти к жертве подход — так сказать, «ворота». Вычисляется это с помощью анализа его вопросов.

Скажем, он очень часто задает один и тот же вопрос, но направленный на разные сферы — вот они, «ворота». Главное для злоумышленника в таком случае — разговаривать с жертвой «в рамках этих ворот», что впоследствии приведет к тому, что он очень понравится жертве как человек, и та выложит все, что необходимо, сразу, «за глаза», считая при этом, что ничего особо важного не рассказывает.

В этом и есть вся уловка. Это очень сложно и если голос можно подделать, то мимику, цвет кожи (имеется в виду изменение цвета при волнении и тд), реакцию зрачков подделать непросто.

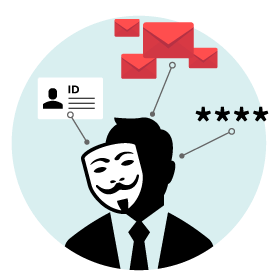

Электронная почта

Наиболее распространенный «канал для работы» — электронная почта. Для соц инжениринга почта используется очень активно. И, опять же, тут возникают свои сложности при попытках затуманивания разума с ее использованием.

Все дело в том, что, если злоумышленник собирается слать «ложное письмо» от имени человека, с которым жертва знакома, необходимо очень точно скопировать стиль написания «ложного отправителя». Все проще, когда жертва не знает «отправителя».

Кроме того, необходимо позаботиться и о заголовке письма (header). Это можно сделать, используя стандартный клиент-почтовик. Можно сделать и вручную. Можно, также при написании и отправлении письма пользоваться telnet-клиентом.

Подключение к стандартному 25-му порту сервера почты позволит это осуществить. Последняя строчка, начинающаяся с Received, и является обычно адресом отправителя.

Также можно воспользоваться сервисами, которые затирают заголовки так называемыми remailers, но это не столь эффективно, как «ручное затирание».

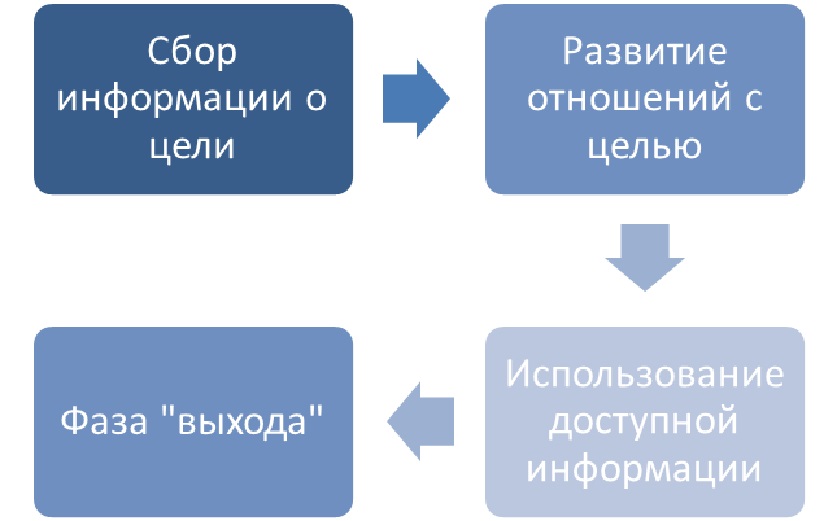

Подготовка злоумышленника

Как уже говорилось, злоумышленник должен неплохо разбираться в психологии. Разделяют три стадии подготовки такого рода атаки:

Определение точной цели.

Определение местоположения конечной цели.

Сбор информации об объекте обработки (жертва).

Разработка плана действий.

Моральная подготовка/тренировка.

Давайте рассмотрим каждый из пунктов немного подробнее.

Определение точной цели.

Определение местоположения конечной цели

Итак, пожалуй, ключом к успешному проведению любой операции является именно точное знание того, за чем пришли.

Сюда входит и местоположение. Давайте на секунду вспомним любой из фильмов с ограблениями — все серьезные варианты продумываются, и определяется четко, зачем они осуществляются.

Скажем, пришли дядьки грабить банк, а где деньги лежат, не знают — вот и бродят по всему зданию в поисках «квартиры, где деньги лежат».

Так же и тут. Злоумышленник сначала пытается четко определить, за какого рода информацией он охотится.

Если это ясно, то операция производится быстро: путем введения в заблуждение жертвы получается root и копируется необходимая информация. Причем знание точного местоположения информации на диске и позволяет провернуть это очень и очень быстро, а это — гарант того, что доступ никто не определит как «несанкционированный».

Все будут думать, что пользователь сделал необходимые операции, и все.

Сбор информации об объекте обработки

Это очень важно — пожалуй, важнее, чем все остальное. Ведь прежде, чем писать письмо, звонить и встречаться с жертвой, необходимо изучить ее.

Это позволит понять характер человека, его уязвимые места, привычки и тд. Ведь если при встрече злоумышленник предложит пойти в любимый ресторан объекта, это уже расположит того к нему.

В некоторых случаях (когда необходимо подделать стиль письма или общения) злоумышленник изучает и того, за кого собирается себя выдавать. Это, естественно, затягивает процесс подготовки операции (атаки), но существенно повышает шансы. Источником же информации об объекте может служить практически все: анализ трафика, почты, даже кассовых чеков (это позволит узнать, какие товары он приобретает, как часто, какую сумму обычно тратит и тд.).

Злоумышленник может и часами наблюдать за объектом — это тоже дает огромную информацию. К слову, специально подготовленные люди могут свести время, необходимое для получения информации, к минимуму.

Например, спец агенты, которые натренированы в произведении мгновенных расчетов и выводов. Одна лишь деталь может привести к целой цепочке выводов, но это тренированные — большинству приходится сидеть и наблюдать)

Разработка плана действий.

Моральная подготовка/тренировка

Вот тут-то и можно увидеть всю красочность СИ. Но не всегда — это потому, что большинство «доморощенных умельцев» просто берут учебник, списывают пример, модифицируют его под свою ситуацию, и все.

На самом же деле необходимо просчитывать все слова (взгляды, мимику) в зависимости от объекта, ведь люди разные, и реакция на одно и то же слово у каждого разная. Один человек будет искренне смеяться, если над ним слегка подшутить, а другой сразу обидится, вот.

На данной ступени проводится просто колоссальная работа в области психологии: буквально каждое слово сопоставляется и с психологической моделью изученной жертвы.

Уровень доступа

Естественно, при проведении атаки с использованием СИ так же, как и в обычных атаках, присутствует классификация степени доступа при успешно проведенной атаке.

Эта степень зависит от уровня подготовленности злоумышленника и того, кем является жертва. Например, если вы решили заполучить пароль обычного пользователя, то при его использовании у вас будут пользовательские права независимо от того, как вы подготовлены. И, наоборот, если вы плохо подготовлены, то не получите даже пользовательских прав).

Как не стать жертвой СИ?

Для того, чтобы обезопасить себя от воздействия социальной инженерии, необходимо понять, как она работает. Рассмотрим основные типы социальной инженерии и методы защиты от них.

Претекстинг - это набор действий, отработанных по определенному, заранее составленному сценарию, в результате которого жертва может выдать какую-либо информацию или совершить определенное действие.

Чаще всего данный вид атаки предполагает использование голосовых средств, таких как Skype, телефон и т.п. Для использования этой техники злоумышленнику необходимо изначально иметь некоторые данные о жертве (имя сотрудника; должность; название проектов, с которыми он работает; дату рождения).

Злоумышленник изначально использует реальные запросы с именем сотрудников компании и, после того как войдет в доверие, получает необходимую ему информацию.

Фишинг – техника интернет-мошенничества, направленная на получение конфиденциальной информации пользователей - авторизационных данных различных систем.

Основным видом фишинговых атак является поддельное письмо, отправленное жертве по электронной почте, которое выглядит как официальное письмо от платежной системы или банка.

В письме содержится форма для ввода персональных данных (пин-кодов, логина и пароля и т.п) или ссылка на web-страницу, где располагается такая форма. Причины доверия жертвы подобным страницам могут быть разные: блокировка аккаунта, поломка в системе, утеря данных и прочее.

Троянский конь – это техника основывается на любопытстве, страхе или других эмоциях пользователей. Злоумышленник отправляет письмо жертве посредством электронной почты, во вложении которого находится «обновление» антивируса, ключ к денежному выигрышу или компромат на сотрудника. На самом же деле во вложении находится вредоносная программа, которая после того, как пользователь запустит ее на своем компьютере, будет использоваться для сбора или изменение информации злоумышленником.

Кви про кво (услуга за услугу) – данная техника предполагает обращение злоумышленника к пользователю по электронной почте или корпоративному телефону.

Злоумышленник может представиться, например, сотрудником технической поддержки и информировать о возникновении технических проблем на рабочем месте. Далее он сообщает о необходимости их устранения.

В процессе «решения» такой проблемы, злоумышленник подталкивает жертву на совершение действий, позволяющих атакующему выполнить определенные команды или установить необходимое программное обеспечение на компьютере жертвы.

Дорожное яблоко – этот метод представляет собой адаптацию троянского коня и состоит в использовании физических носителей (CD, флэш-накопителей).

Злоумышленник обычно подбрасывает такой носитель в общедоступных местах на территории компании (парковки, столовые, рабочие места сотрудников, туалеты).

Для того, чтобы у сотрудника возник интерес к данному носителю, злоумышленник может нанести на носитель логотип компании и какую-нибудь подпись. Например, «данные о продажах», «зарплата сотрудников», «отчет в налоговую» и другое.

Обратная социальная инженерия - данный вид атаки направлен на создание такой ситуации, при которой жертва вынуждена будет сама обратится к злоумышленнику за «помощью».

Например, злоумышленник может выслать письмо с телефонами и контактами «службы поддержки» и через некоторое время создать обратимые неполадки в компьютере жертвы.

Пользователь в таком случае позвонит или свяжется по электронной почте с злоумышленником сам, и в процессе «исправления» проблемы злоумышленник сможет получить необходимые ему данные.

Меры противодействия

Основным способом защиты от методов социальной инженерии является обучение сотрудников. Все работники компании должны быть предупреждены об опасности раскрытия персональной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных.

Кроме того, у каждого сотрудника компании, в зависимости от подразделения и должности, должны быть инструкции о том, как и на какие темы можно общаться с собеседником, какую информацию можно предоставлять для службы технической поддержки, как и что должен сообщить сотрудник компании для получения той или иной информации от другого сотрудника.

Кроме этого, можно выделить следующие правила:

Пользовательские учетные данные являются собственностью компании.

Всем сотрудникам в день приема на работу должно быть разъяснено то, что те логины и пароли, которые им выдали, нельзя использовать в других целях (на web-сайтах, для личной почты и т.п), передавать третьим лицам или другим сотрудникам компании, которые не имеют на это право.

Например, очень часто, уходя в отпуск, сотрудник может передать свои авторизационные данные своему коллеге для того, чтобы тот смог выполнить некоторую работу или посмотреть определенные данные в момент его отсутствия.

Необходимо проводить вступительные и регулярные обучения сотрудников компании, направленные на повышения знаний по информационной безопасности.

Проведение таких инструктажей позволит сотрудникам компании иметь актуальные данные о существующих методах социальной инженерии, а также не забывать основные правила по информационной безопасности.

В инструкциях должны быть описаны действия сотрудников при возникновении той или иной ситуации.

Например, в регламенте можно прописать, что необходимо делать и куда обращаться при попытке третьего лица запросить конфиденциальную информацию или учетные данные сотрудников.

Такие действия позволят вычислить злоумышленника и не допустить утечку информации.

На компьютерах сотрудников всегда должно быть актуальное антивирусное программное обеспечение.

На компьютерах сотрудников также необходимо установить брандмауэр.

В корпоративной сети компании необходимо использовать системы обнаружения и предотвращения атак.

Также необходимо использовать системы предотвращения утечек конфиденциальной информации.

Все это позволит снизить риск возникновения фитиновых атак. Все сотрудники должны быть проинструктированы, как вести себя с посетителями. Необходимы четкие правила для установления личности посетителя и его сопровождения.

Посетителей всегда должен сопровождать кто-то из сотрудников компании. Если сотрудник встречает неизвестного ему посетителя, он должен в корректной форме поинтересоваться, с какой целью посетитель находится в данном помещении и где его сопровождение.

При необходимости сотрудник должен сообщить о неизвестном посетители в службу безопасности. Необходимо максимально ограничить права пользователя в системе. Например, можно ограничить доступ к web-сайтам и запретить использование съемных носителей.

Ведь, если сотрудник не сможет попасть на фишинговый сайт или использовать на компьютере флеш-накопитель с «троянской программой», то и потерять личные данные он также не сможет.

Исходя из всего перечисленного, можно сделать вывод: основной способ защиты от социальной инженерии – это обучение сотрудников. Необходимо знать и помнить, что незнание не освобождает от ответственности.

Каждый пользователь системы должен знать об опасности раскрытия конфиденциальной информации и знать способы, которые помогут предотвратить утечку.

Предупрежден – значит вооружен!

Рекомендуем к прочтению:

Темная правда о VPN: используйте Tor вместо VPN для конфиденциальности

Нейронная сеть GPT для генерации и обработки текста от Яндекса

Новая подборка полезных сайтов и нейросетей помощников

Какими способами мошенники и хакеры распространяют свои вирусы

Создаем свой неограниченный интернет: VPN+AntiADS+i2p+Tor в одном

Оценили 8 человек

11 кармы