Внимание специалистов и СМИ всего мира в последние дни сосредоточено вокруг новой версии шифровальщика Petya (он же NotPetya, SortaPetya, Petna, Nyetya, ExPetr и так далее), которая, по сути, является не вымогателем, а вайпером, то есть умышленно повреждает информацию на диске, почти не оставляя шансов на ее восстановление.

От атак вредоноса в основном пострадали страны СНГ и Европы, но наибольший урон получили украинские компании. Ниже можно увидеть свежий график распределения атак, составленный специалистами компании ESET.

Обращу ваше внимание на то , что Petya стал уже четвертым вымогателем, атаковавшим украинские организации за последнее время.

Так, первыми были шифровальщики XData (в середине мая 2017 года) и PSCrypt (на прошлой неделе). Затем произошла массовая атака Petya, а теперь MalwareHunter обнаружил еще одну угрозу, которая тщательно копирует нашумевший вымогатель WannaCry.

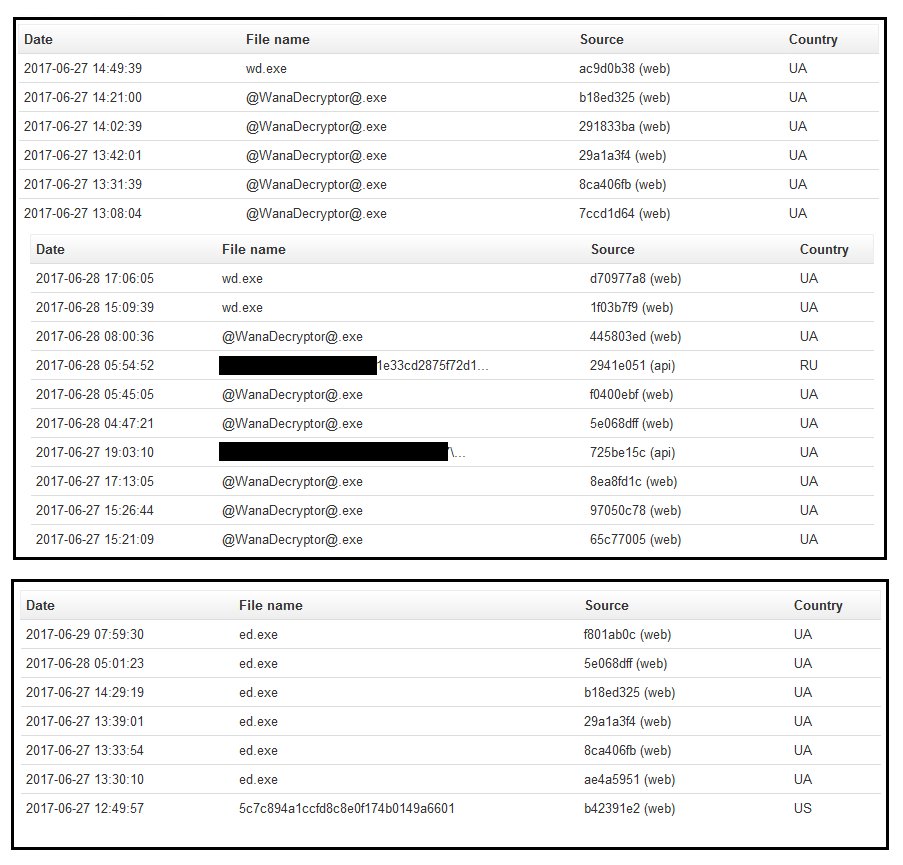

Признаюсь ... , что мог бы не заметить вредоноса, если бы практически все добавленные на VirusTotal образцы малвари не поступали от украинских пользователей. Эта особенность привлекла внимание меня как специалиста.

Судя по всему, атака началась еще 26 июня 2017 года, за день до начала массового распространения Petya.

По словам специалиста, внешне малварь выглядит в точности как WannaCry, но не является полноценным клоном этого шифровальщика.

Так, оригинальный WannaCry был написан на C, тогда как подражатель использует .NET.

При этом отмечу , что это один из наиболее талантливо написанных .NET-вредоносов, что мне приходилось видеть за все мое время работы в ИТ .

Также подражатель не применяет для распространения эксплоиты ETERNALBLUE и DOUBLEPULSAR, а их можно назвать «визитной карточкой» оригинального WannaCry. Фактически, сходство с WannaCry начинается и заканчивается на GUI нового шифровальщика.

Кстати, в отличие от многих других подделок под WannaCry, данная малварь действительно работает и «умеет» шифровать файлы.

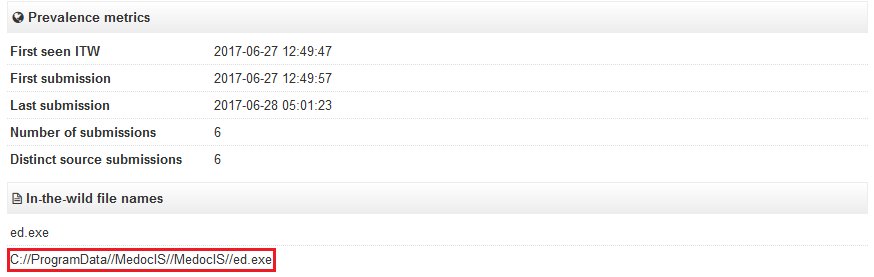

Внимание мое - привлек и еще один небезынтересный нюанс. Изучая поступившие на VirusTotal образчики поддельного WannaCry, специалист заметил упоминание продукции компании M.E.Doc (см. скриншот ниже).

сие название в последние дни часто встречается на страницах СМИ и в отчетах экспертов.

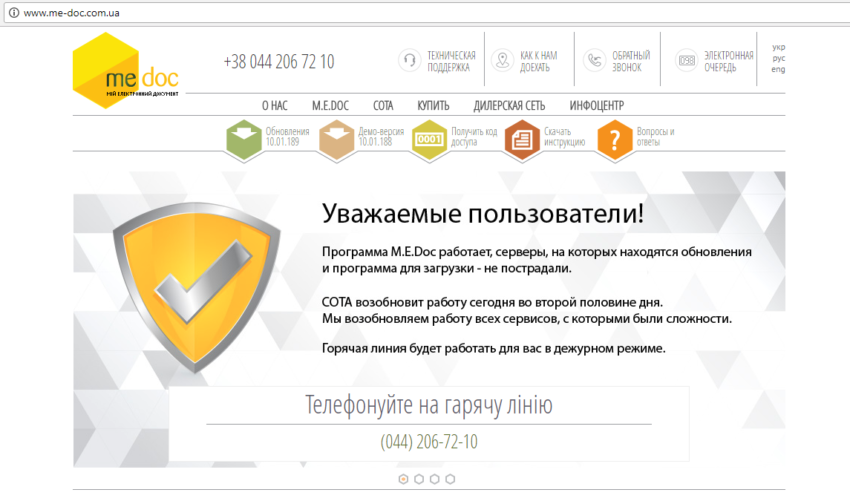

Более того, вечером 29 июня 2017 года компания сообщила, что в связи с появлением информации о второй волне заражения, M.E.Doc временно отключает возможность автоматической загрузки обновлений. Согласно официальному заявлению, это было сделано исключительно ради того, чтобы избежать «появления новых спекуляций», а не из-за того что компания решила признать факт компрометации.

выводы -что все шифровальщики, атаковавшие Украину в последнее время, имеют схожий «почерк».

Так, XData был основан на украденных исходных кодах вымогателя AES-NI, PSCrypt базировался на исходных кодах GlobeImposter, а NotPetya является сильно переработанной версией Petya 2016 года.

Новая угроза, в свою очередь, маскируется под WannaCry.

Учитывая, что в двух случаях из четырех также фигурирует компания M.E.Doc (возможно, даже в трех случаях, так как XData, вероятно, тоже был связан с бухгалтерским ПО M.E.Doc), что происходящее больше похоже на спланированную операцию «правительственных хакеров», нежели на цепь случайных совпадений.

Впрочем, пока эксперты лишь строят теории о том, на каких именно «правительственных хакерах» может лежать ответственность за происходящее, так как речи о каких-либо уликах и доказательствах пока не идет.

НО РАСПРОСТРАНЕНИЕ ВИРУСА ШЛО ИЗ УКРАИНЫ

судя по трафику

Оценили 2 человека

3 кармы