Информация о Сноудене появилась с раскрытия им программы PRISM. Для многих людей это означает слежку АНБ в целом. Что на самом деле представляет собой PRISM. PRISM предназначена для сбора интернет-коммуникаций (сеансы связи, общение в соцсетях, мессенджеры, телефония и т.п.) конкретно обозначенных "целей" (граждан, групп лиц, организаций или стран). Однако серверы таких компаний, как Microsoft, Facebook и Google - на самом деле являютcя подразделениями ФБР, которое собирает данные, связанные с конкретными идентификаторами, а потом уже отправляются в АНБ.

В предыдущих статьях упоминалось, какие именно сведения о вас собирает разведсообщество.

В общей сложности в рамках программы PRISM ежегодно перехватывается около 227 миллионов интернет-коммуникаций, которые способствуют составлению отчетов по контрразведке, терроризме и распространении оружия и прочих. Ежегодно аналитики АНБ пишут более 20 000 отчетов на основе PRISM.

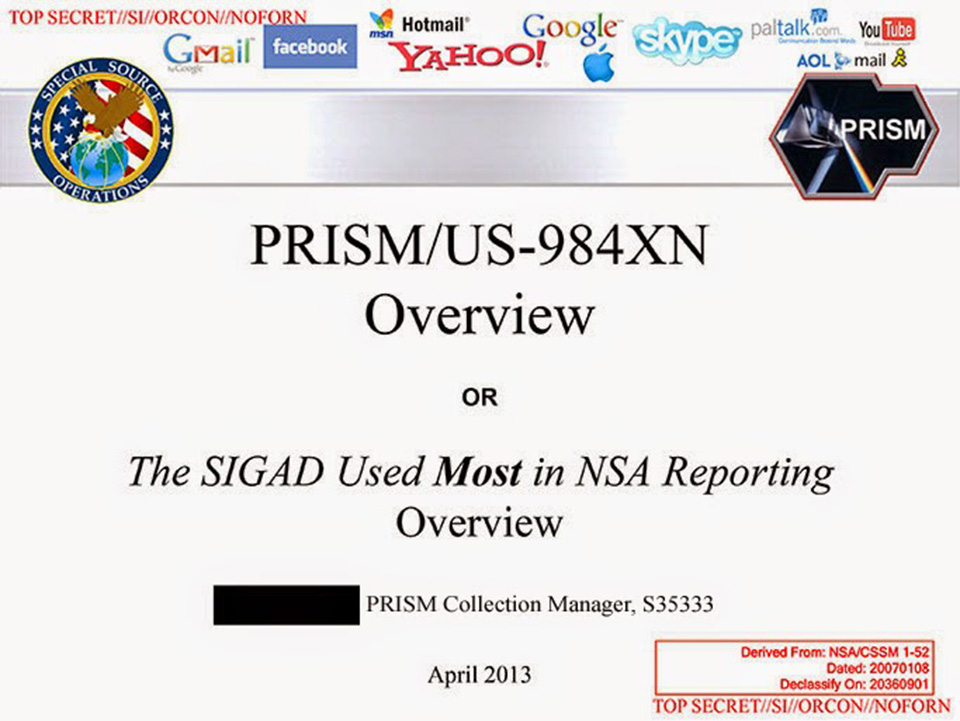

Презентация PRISM

Презентация АНБ, состоит из 41 слайда. Эдвард Сноуден первоначально попросил Washington Post опубликовать полную подборку слайдов, но газета отказалась, а Guardian впоследствии опубликовала только 4. Другие слайды появились позже. До настоящего времени было опубликовано в общей сложности 19 слайдов, и еще 4 были частично показаны по телевидению. Это означает, что оставшиеся 18 слайдов по-прежнему удерживаются. Скорее всего, спецслужбы США успели запретить дальнейшее распространение информации.

Нумерация слайдов здесь условная. В полной презентации она другая.

1. Слайд - название презентации. Все слайды помечены как TOP SECRET//SI//ORCON/NOFORN, что означает, что они классифицированы как совершенно секретные и защищены системой управления специальной разведкой (SI). Распространение строго контролируется их создателем и выдавать их иностранным гражданам запрещено. Обозначение активности SIGINT (SIGAD) программы PRISM является US-984XN, что указывает на то, что PRISM является частью семейства BLARNEY (это Программа наблюдения Агентства Национальной Безопасности (АНБ) США) и используется для сбора данных в соответствии с разрешением FISA. FISA - специальный секретный суд США, который дает разрешение на слежку. Разрешение его окончательно и обжалованию не подлежит.

Общие аспекты PRISM

Следующие слайды рассказывают о работе программы PRISM в целом:

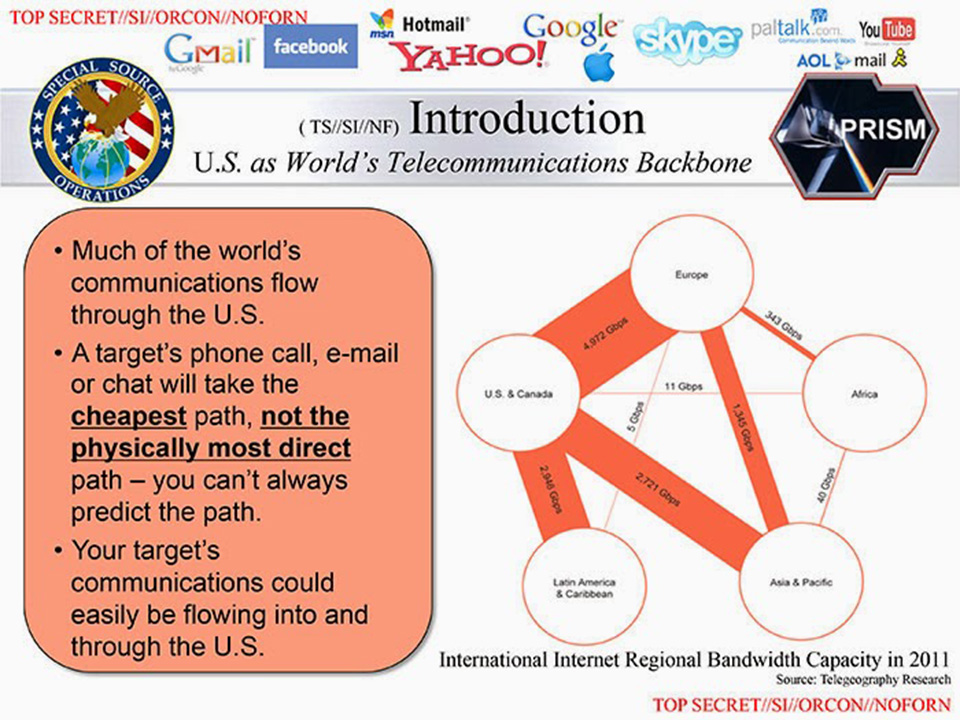

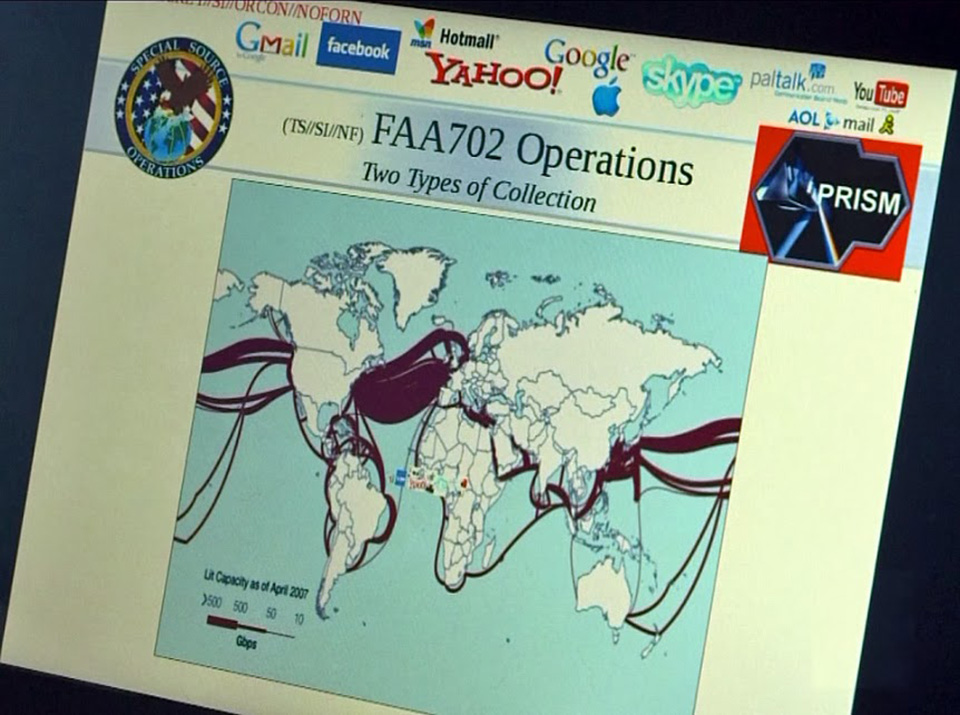

2. Этот слайд показывает краткое представление о мировой телекоммуникационной магистрали. Диаграмма показывает, что большинство международных сообщений из Латинской Америки, Европы и даже из Азии проходит через Соединенные Штаты, что позволяет АНБ легко перехватывать их на американской территории.

Обратите внимание, что большая часть сообщений из Африки (континента, куда в последние годы направлялись многие джихадистские группировки с Ближнего Востока) проходит через Европу, что объясняет, почему АНБ иногда нуждается в европейских агентствах-партнерах (например, metadata-collection > Нидерланды), чтобы получить к ним доступ. По сути американцы обязали всю Европу делиться с ними разведывательной информацией.

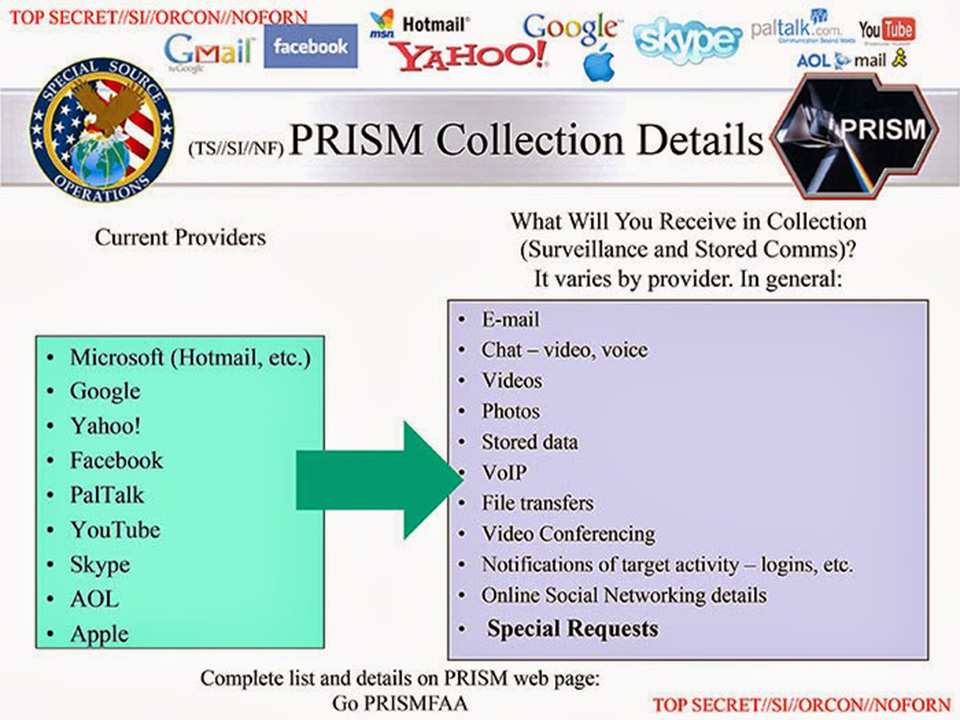

3. Этот слайд показывает, какие интернет-компании вовлечены в это дело и какие интернет-коммуникации могут быть получены АНБ. Мы видим, что с помощью PRISM АНБ может собирать и просматривать такие интернет-коммуникации, как вашу электронную почту, чаты (видео и голосовые), ваши выложенные фотографии, опубликованное ваше видео, сохраненные вами данные, какие файлы вы передаете, сообщения и тому подобное. Есть также "Уведомления об активности "объекта" наблюдения - ваше появлении в сети, выход и т.д.". Это функция, которая предоставляет аналитикам АНБ уведомления в режиме реального времени, «когда "цель" (то есть - Вы) входит в систему, выходит из неё или отправляет сообщение или электронное письмо».

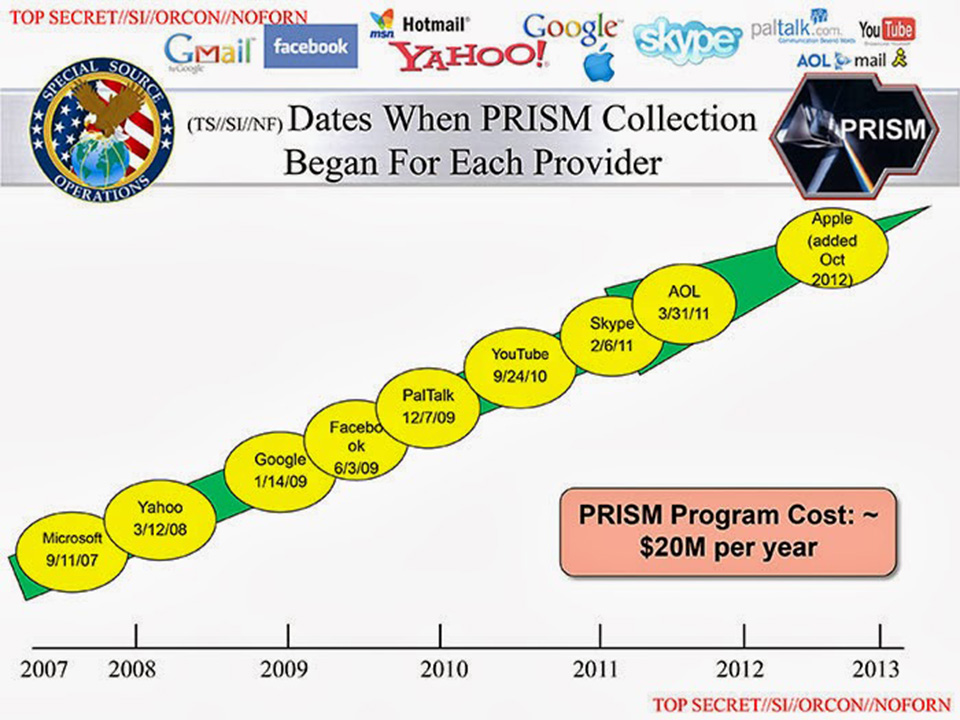

4. Этот слайд показывает даты начала сбора данных системой PRISM для каждого поставщика. Согласно справочнику "Комплекс АНБ", опубликованному Der Spiegel, PRISM также получила доступ к облачному сервису Microsoft SkyDrive (теперь называемому OneDrive, где вы храните свои данные в облаке) с марта 2013 года. Это было реализовано после нескольких месяцев сотрудничества между ФБР и Microsoft.

В заметках докладчика, сопровождающих презентацию, говорится, что "98 процентов продукции PRISM основано на Yahoo, Google и Microsoft". В сообщении также говорится, что "PalTalk, хотя и принимает трафик гораздо меньшего размера, но представляет значительный разведывательный интерес. Так было во время Арабской весны и гражданской войны в Сирии".

Стоимость обеспечения работы системы PRISM - 20 миллионов долларов в год.

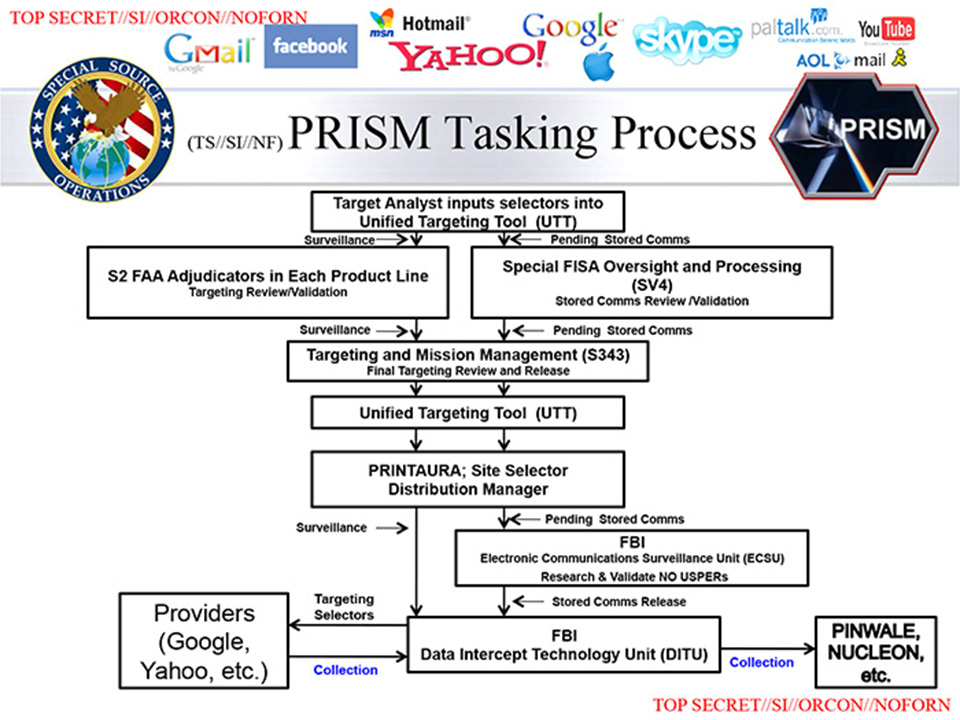

5. Этот слайд показывает процесс постановки задач PRISM, что означает, как фактические средства сбора информации получают инструкции о том, какие данные следует собирать. Процесс начинается с того, что аналитик АНБ вводит задание "отборщикам" информации в Унифицированный инструмент таргетинга UTT ( Unified Targeting Tool). В этом случае предметом отслеживания могут быть адреса электронной почты или IP-адреса, а не только ключевые слова или имена, по которым отбирать информацию.

В коллекции PRISM задействовано около 45 000 таких "сборщиков", которым дается задание. По словам Эдварда Сноудена, аналитики имеют неограниченный доступ к обмену информацией практически всех людей в мире.

Аналитики могут получать данные из двух разных источников:

1) Наблюдение за общением, которое будет происходить в режиме реального времени - "отслеживать голос, текст, голосовой чат или видеозвонок".

2) Сохраненные сообщения связи, которые представляют собой коммуникации выбранного объекта ("цели"), сохраненные различными поставщиками информации, провайдерами.

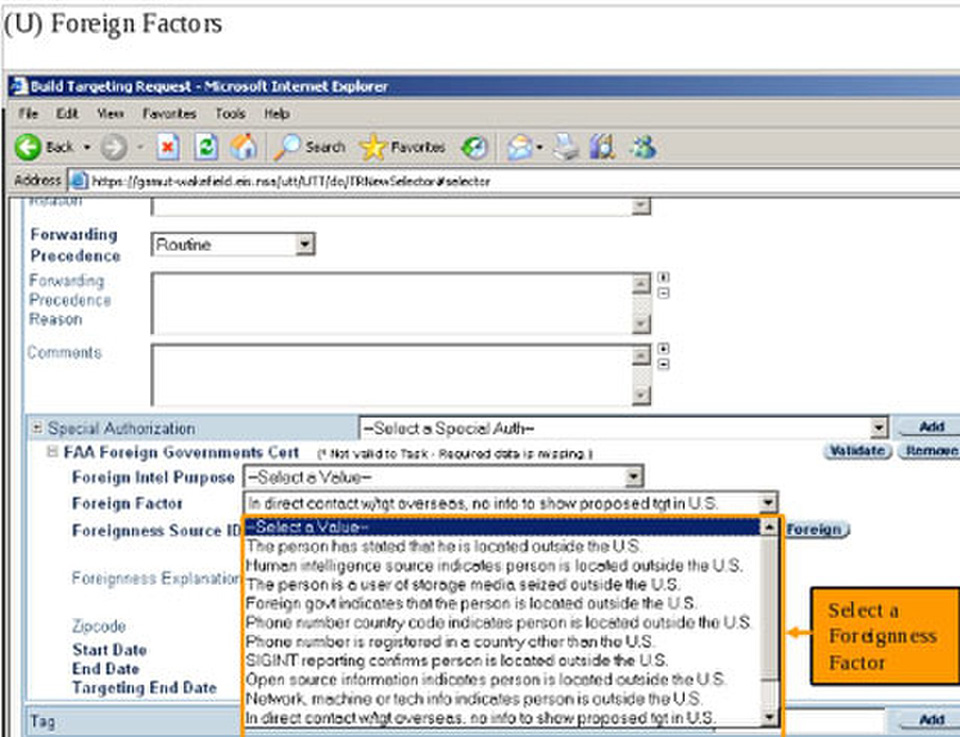

Затем проверку запроса, по каналу сохраненных коммуникаций, проводит FISA на предмет списка персон, о которых нельзя собирать информацию. А если отслеживается канал онлайн происходящих коммуникаций, проверку проводит Подразделение Федерального закона об Арбитраже (FAA). И вторую проверку проводит подразделение по целеуказанию и управлению миссией (шифр подразделения S343). После этого запрос передается через UTT и систему управления распространением заявки PRINTAURA. Что ещё касается сохраненных сообщений, то Подразделение наблюдения за электронными коммуникациями (ECSU) ФБР так же фильтрует по своей собственной базе данных, чтобы отфильтровать уже известных им американцев.

Как указывают "сборщики" информации, скажем Google, они передают информацию в ФБР различными способами, например, через защищенную передачу по FTP, зашифрованный dropbox или даже лично. Некоторые компании, кроме собственных средств мониторинга своей сети и серверов, позволяют ФБР подключать контролируемое правительством оборудование.

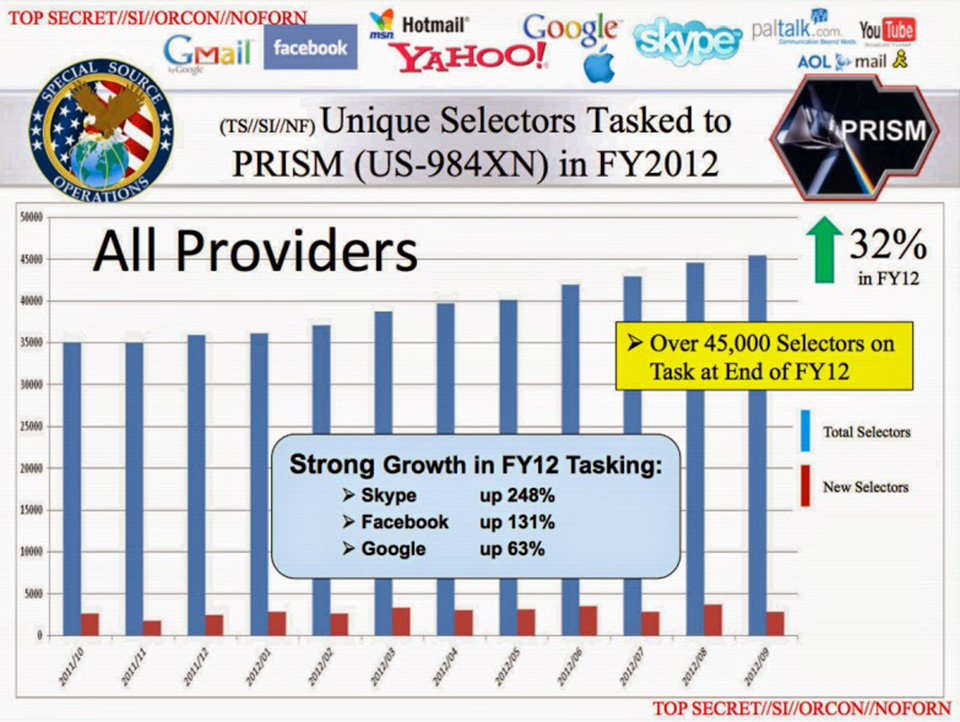

6. На этом слайде показана диаграмма, представляющая количество уникальных "сборщиков" (селекторов) информации, использованных для сбора данных для программы PRISM к концу 2012 года (это более 45 000). Самый сильный рост мониторинга наблюдался у Skype (рост на 248%), Facebook (рост на 131%) и Google (рост на 61%).

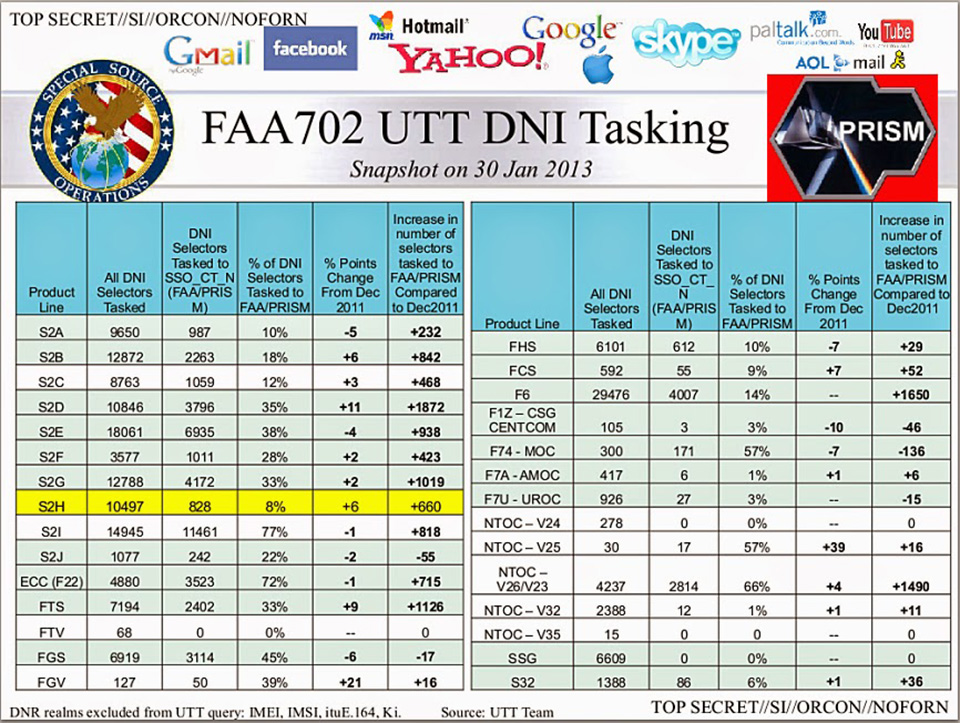

7. На этом слайде показана таблица с цифрами о запросе (постановке задачи) сбора интернет-коммуникаций (DNI) через унифицированный инструмент таргетинга (UTT), который упоминался выше. В таблице перечислена классификация запросов служб АНБ, которые называются линейками продуктов. Для каждого идентификатора службы показано, сколько в общей сложности отборов DNI (электронной почты или IP-адреса) эти службы сделали, и сколько из них направлено через программу PRISM. Мы также видим процентные показатели и изменения по сравнению с предыдущим годом.

В топ-5 продуктов запроса, по которым выполняется наибольшее количество запросов DNI для PRISM, входят:

- S2I: Линейка продуктов борьбы с терроризмом (11 461 запрос)

- S2E: Линейка продуктов Ближнего Востока и Африки (6 935 запросов)

- F6: Специальная служба сбора данных АНБ/ЦРУ (4 007 запросов)

- S2D: Линейка продуктов контрразведки (3 796 запросов)

- F22: Европейский криптологический центр (3 523 запроса)

В общей сложности все эти подразделения АНБ запросили интернет-общений по 175 126 интернет-адресам, из которых 49 653 (или 28% от общего числа) были получены через PRISM.

8. Этот слайд был показан по бразильскому телевидению и также посвящен постановке задач PRISM, более конкретно, процедуре экстренной постановки задач, когда жизни находятся в опасности. Слайд был загружен в Википедию, где также есть расшифровка текста: «Всякий раз, когда ваши объекты наблюдения подпадают под критерии FAA, вам следует рассмотреть возможность обращения в FAA [я сильно сомневаюсь, что аналитики АНБ ходят каждый раз в Арбитражное агентство и застенчиво хлопая ресницами клянчат разрешение]. Однако, существуют процессы постановки задач в чрезвычайных случаях для ситуаций, представляющих неминуемую /немедленную угрозу жизни, то задания могут быть размещены на [неразборчиво] в течение нескольких часов (как онлайн наблюдение, так и сохраненная коммуникация). Рекомендуется аналитикам заранее знать арбитров FAA по их линейке продуктов и руководителей FAA».

В таких случаях аналитики АНБ "могут запросить данные гражданина США, когда существует непосредственная угроза жизни, например, ситуация с заложниками". Как видим данный слайд до сих пор не опубликован надлежащим образом, как и остальные, переданные Сноуденом, которые не попали в "утечку". До сих пор стараются максимально скрыть всё, что возможно.

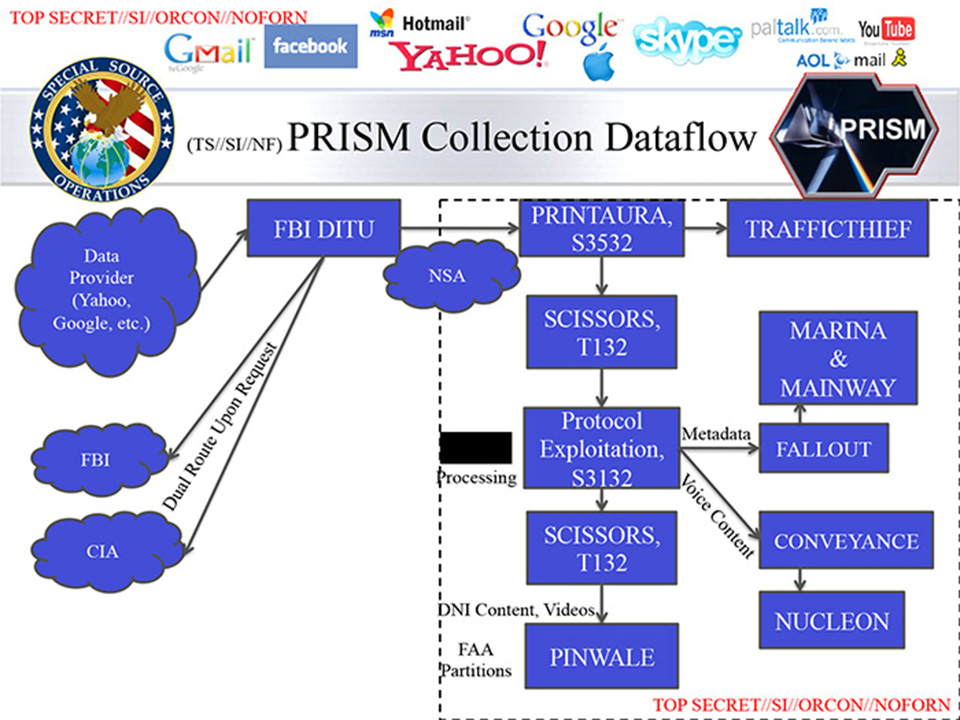

9. Этот слайд показывает поток данных, которые собираются в рамках программы PRISM. И снова мы видим, что DITU ФБР (Подразделение перехвата данных) собирает данные у различных Провайдеров ("поставщиков") (Google, Yahoo и т.д.) и отправляет их в систему PRINTAURA в АНБ, а также в ФБР и ЦРУ. Из PRINTAURA часть данных направляется в TRAFFICTHIEF, которая представляет собой базу метаданных о конкретно выбранных адресах электронной почты.

Основной поток данных передается через "НОЖНИЦЫ" (SCISSORS), которые, используются для разделения различных типов данных и протоколов. Затем метаданные и голосовой контент передаются в системы обработки данных FALLOUT и CONVEYANCE соответственно. Наконец, данные хранятся в следующих базах данных АНБ:

- MARINA: для метаданных в Интернете

- MAINWAY: для цепочки контактов с телефонными и интернет-метаданными

- NUCLEON: для голосового контента

- PINWALE: эта база данных предназначена не только для видеоконтента, но и для типа данных "разделов FAA" (т.е сохраненных данных, контролируемых к сбору Агентством FAA) и "контента DNI". DNI расшифровывается как Digital Network Intelligence, то есть разведданные, полученные из цифровых сетей, такие, как публикации на форумах, сообщения электронной почты и чатов. Слово PINWALE часто сочетается с аббревиатурой UIS, которая расшифровывается как Службы пользовательского интерфейса (User Interface Services), инструмент интерфейса для доступа к базам данных пользователей и поиска в них.

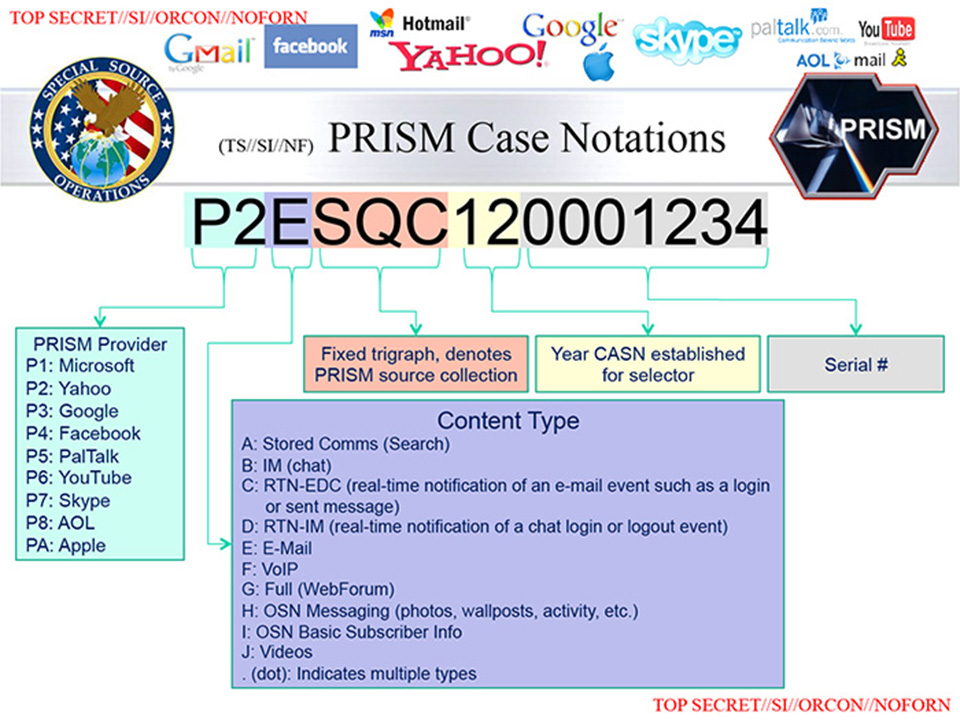

10. На этом слайде показан состав регистрационной записи (CASN), которая присваивается всем сообщениям, перехваченным в рамках программы PRISM. Мы видим, что существуют позиции для идентификации провайдеров (поставщиков)- тип контента, год выпуска и серийный номер. Также есть фиксированный триграф (группа из трех букв), который обозначает источник. Для коллекции PRISM АНБ этот триграф - SQC. Из другого документа мы знаем, что триграфом для данных, контролируемых FISA (потоковых данных), используемым ФБР, является SQF.

Сокращения означают: IM = Мгновенный обмен сообщениями; RTN-EDC = уведомление в режиме реального времени о событии электронной почты, таком как вход в систему или отправленное сообщение; RTN-IM = уведомление в режиме реального времени о входе в чат или выходе из системы. Обмен сообщениями; OSN = Онлайн-социальная сеть. Обмен сообщениями OSN (фотографии, посты на стене, активность и т.д.). I = Базовая информация о подписчике OSN; и т.д.

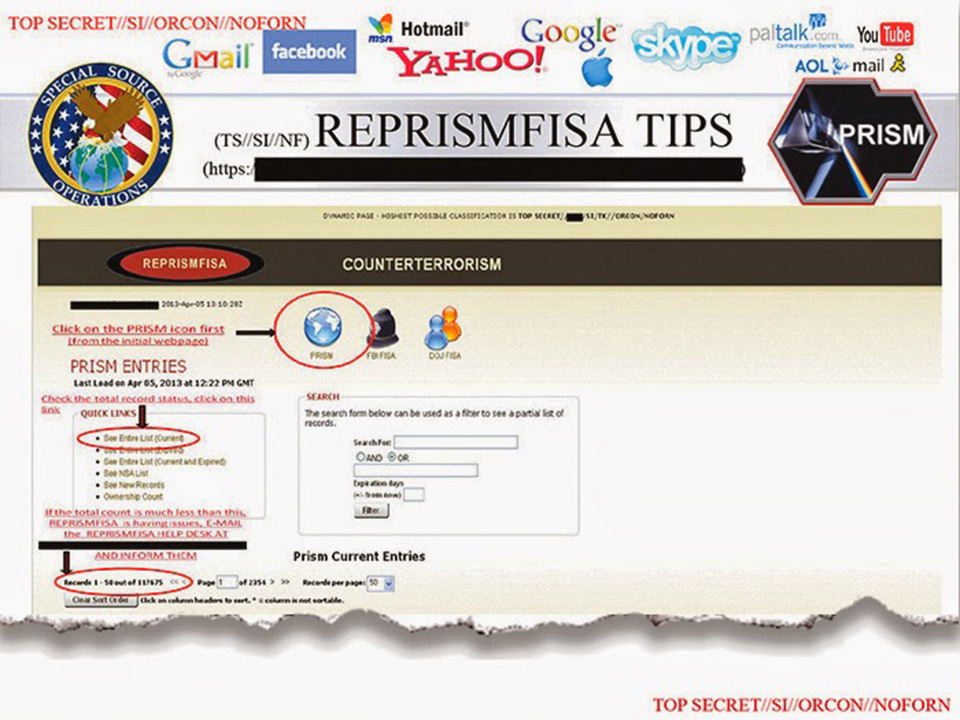

11. Содержание слайда показывает скриншот веб-приложения под названием REPRISMFISA, к которому можно получить доступ через веб-адрес, который замазан черным. К сожалению, нет подробностей о том, какое приложение мы здесь видим, но оно предназначено для запроса данных, собранных в Призме. В центре страницы есть три иконки, на которые можно нажать: PRISM, FISA ФБР и DOJ FISA. Это показывает, что и АНБ, и ФБР, и Министерство юстиции (DOJ) используют собранные данные.

Инструмент, показанный на этом слайде используется не для анализа данных, а для выборки информации. Для анализа специалисты используют другие программы, такие как DNI Presenter или "записная книжка аналитика".

Раздел 702 Операции FAA

Следующие слайды рассказывают о том, как PRISM можно использовать для сбора различных типов данных. Этот сбор регулируется разделом 702 Закона FISA подтвержденном FAA, который на языке АНБ называется "FAA702" или просто "702". Раздел 702 FAA разрешает перехват информации, прослушка и наблюдение, который стал известен как "несанкционированное прослушивание", поскольку был разрешен секретным приказом непосредственно президента США Джорджа У. Буша.

Согласно разделу 702 FAA, АНБ уполномочено получать иностранную разведывательную информацию путем перехвата содержания сообщений лиц, не являющихся гражданами США , которые находятся за пределами США [свежо предание...]. Этот перехват происходит с территории Соединенных Штатов при сотрудничестве американских телекоммуникационных и интернет-компаний [только об иностранцах? Ну-ну... А как же Трамп?].

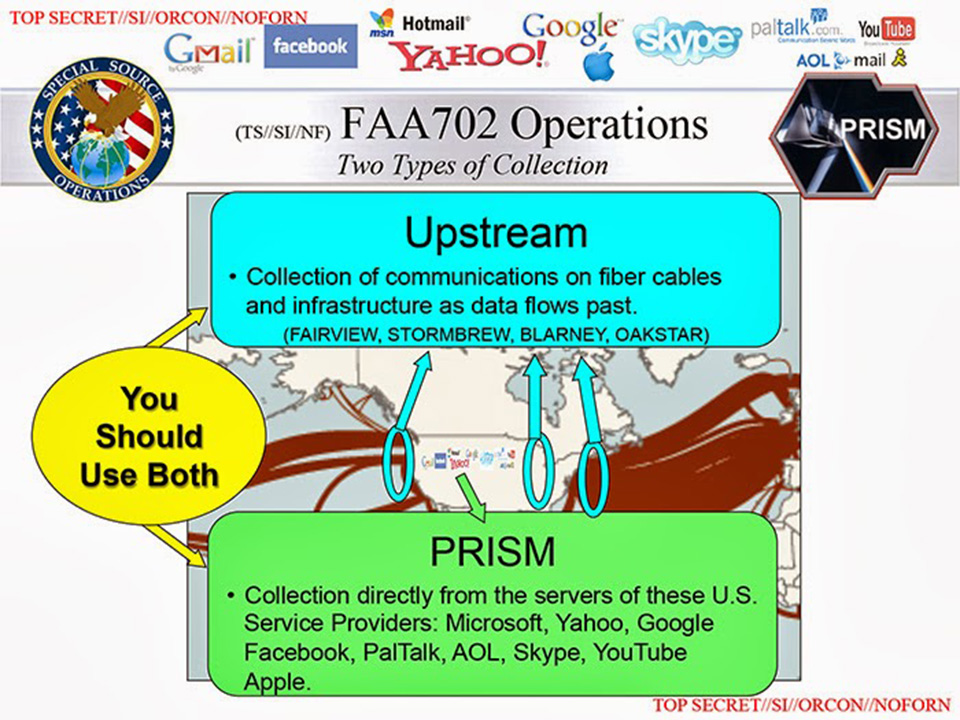

12. Этот слайд был опубликован, чтобы пояснить, как PRISM отличается от программ FAIRVIEW, STORMBREW, BLARNEY и OAKSTAR. Они включает в себя сбор данных телефонного и интернет-трафика от магистральной сети Интернет с «оптоволоконных кабелей как внутренней, так и зарубежной инфраструктуры по мере прохождения данных», что называется сбором данных проходящего потока - Upstream. PRISM, кроме того, собирает эти данные ещё и непосредственно с серверов поставщиков услуг (Microsoft, Yahoo, Google, Facebook, PalTalk, AOL, Skype, YouTube, Apple и т.п.)

АНБ может собирать данные, которые передаются по магистральным кабелям Интернета, а также данные, которые хранятся на серверах компаний таких, как Google, Facebook, Apple и других, перечисленных выше. Последние собираются "непосредственно с серверов" в отличие от информации, которая находятся ещё на пути к этим серверам при прохождении по основным интернет-кабелям. В соответствии с директивой раздела 702 ("несанкционированная слежка") провайдер обязан передавать сообщения, отправленные попавшим под наблюдение владельцем учетной записи в интернете или направленные ему. Такое получение информации продолжается до тех пор, пока АНБ не снимет с наблюдения данный "объект".

Для примера, согласно рассекреченному документу, правительство предоставило Yahoo несколько списков учетных записей пользователей, за которыми требовалась слежка, и Yahoo начала передавать информацию по этим учетным записям.

АНБ просматривает более 250 миллионов "интернет-сообщений" каждый год. Это 700 000 сообщений в день.

Согласно отчёту директора Национальной разведки (DNI) в 2021 году сбор данных в соответствии с разделом 702 FAA ("несанкционированная слежка") затронул около 232 432 "цели". Такой "целью" «может быть отдельное лицо, группа лиц, организация или иностранная держава».

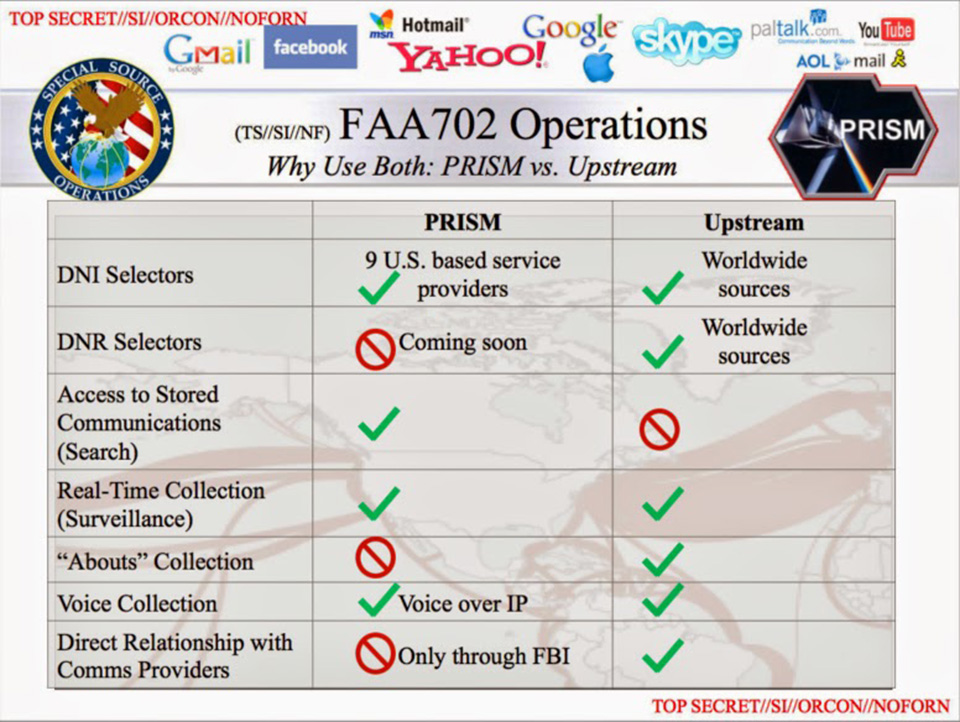

13. На этом слайде сравниваются основные функции программы PRISM и входящей в неё коллекции Upstream (потока данных в реальном времени). В последней строке говорится, что у PRISM нет «прямых отношений с некоторыми поставщиками услуг» (провайдеров) [ой ли!]. Данные собираются через ФБР. На самом деле, для сбора данных PRISM, ФБР отправляет запросы интернет-провайдеру (Microsoft, Google, Facebook ...) от имени АНБ. Это позволило вовлеченным компаниям решительно отрицать какие-либо прямые отношения с АНБ - потому что в реале их данные собирает ФБР, а потом уже передаёт обратно в АНБ [хрен редьки не слаще].

Однако существует и прямая связь АНБ с компаниями, которые занимаются сбором данных для АНБ по Upstream, такими как AT & T и Verizon и другие, которые установили на своих коммутационных станциях устройства фильтрации большого объема потока, такие как Narus STA 6400, в отличие от средств перехвата сеансов коммуникации за пределами США, где система XKeyscore может хранить контент и осуществлять поиск по нему в течение 3 дней.

На слайде также показано, что так называемый сбор информации внутри страны проводится только по Upstream методу [вообще-то верится с трудом]. Речь идет не о сборе передаваемых сообщений для определенной "цели" или от нее, а о конкретно выбранном элементе, таком как, например, сообщения определенной электронной почты, которая упоминалась "объектом" наблюдения или упомянутому подозреваемым номеру телефона. Эта информация о сборе данных не содержит поиска имен или ключевых слов, а проверяется только содержание интернет-сеансов связи.

14. Слайд был показан в телевизионном репортаже и показывает карту мира с нижеприведенными волоконно-оптическими кабелями в соответствии с объемами передаваемых ими данных. Эта карта используется в качестве фона для ряда других слайдов, посвященных операциям FAA 702. Дополнительная информация, появляется при щелчке мышью в оригинальной презентации PowerPoint.

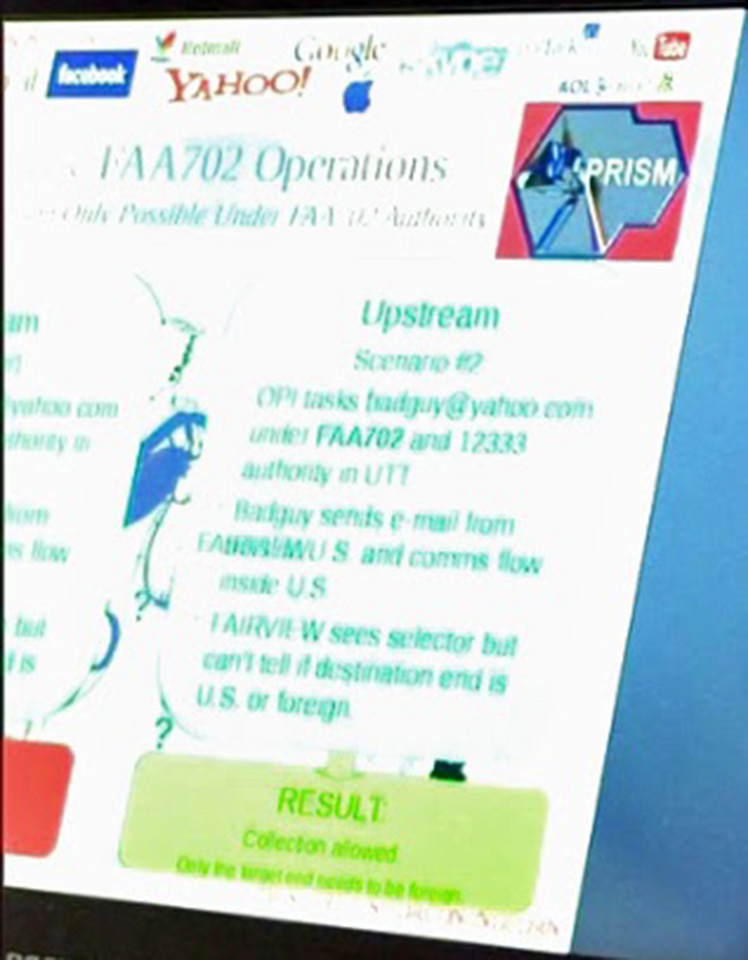

15. Этот слайд был замечен на ноутбуке Гленна Гринвальда (автора книги "Негде спрятаться") в репортаже бразильского телевидения и показывает два сценария сбора данных в соответствии с полномочиями FAA 702 ("несанкционированная слежка"). Мы имеем два поля с текстом, которые показывают, какой результат по запросу выдаст система, если объект наблюдения будет внутренним или иностранным. В первой колонке, к сожалению, не видно сценария. Но в поле, которое справа текст гласит:

UPSTREAM Сценарий №2 Задачи OPI badguy@yahoo.com в соответствии с полномочиями FAA702 и 12333 в UTT. "Badguy" отправляет электронную почту из-за пределов США, а поток сообщений происходит внутри США. FAIRVIEW видит данную "цель", но не может определить, является ли конечный объект назначения американским или иностранным.

РЕЗУЛЬТАТ: Сбор разрешен, если конечный объект получения информации является иностранным [что верится с трудом]. OPI расшифровывается как Office of Primary Interest, а UTT - как Unified Targeting Tool, приложение АНБ, используемое для направления заданий по запрашиваемым "объектам" , за кем осуществляется слежка.

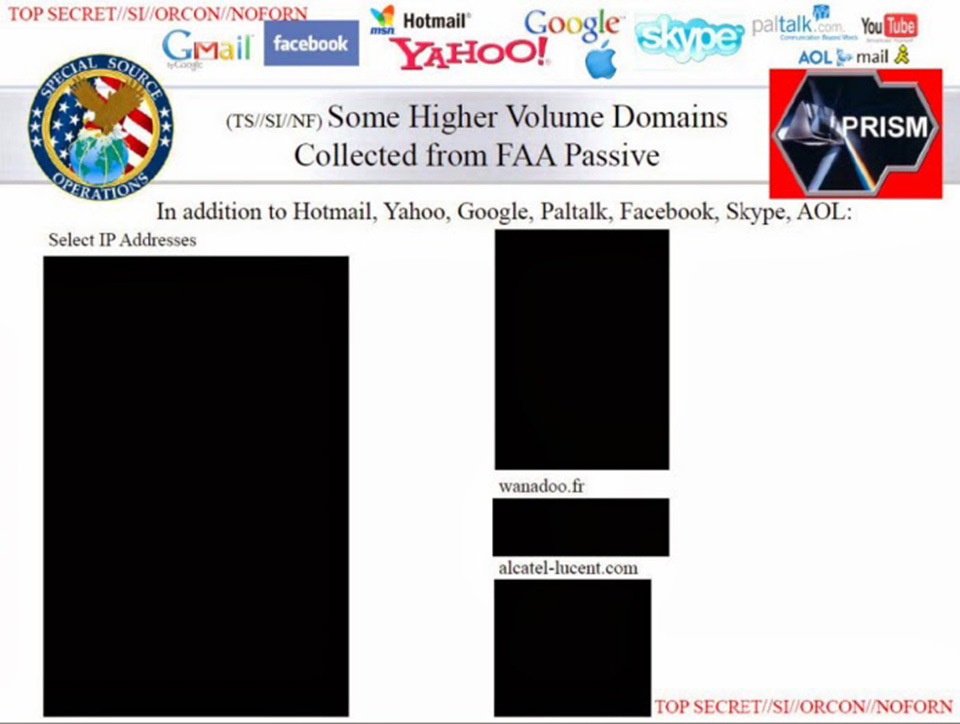

16. На слайде показан список из 35 IP-адресов и доменных имен, которые являются верхними доменами, собранными "FAA Passive". Данные из этих доменов собираются с помощью волоконно-оптических кабелей и других интернет-инфраструктур - потоковый или пассивный сбор, дополняющий сбор PRISM. Этот сбор включает в себя некоторые крупные домены США, такие как hotmail.com и yahoo.com .

Все IP-адреса и доменные имена скрыты черным, за исключением двух французских доменов: wanadoo.fr (крупный французский интернет-провайдер) и alcatel-lucent.com (крупная франко-американская телекоммуникационная компания). Остальная часть списка, скорее всего, будет содержать много похожих верхних доменных имен, которые скрыты из соображений секретности [очевидно, домены каких-то государственных учреждений-партнеров США, которые ни сном ни духом, что за ними следят].

Отчетность, основанная на PRISM

На следующих слайдах показаны некоторые результаты программы PRISM:

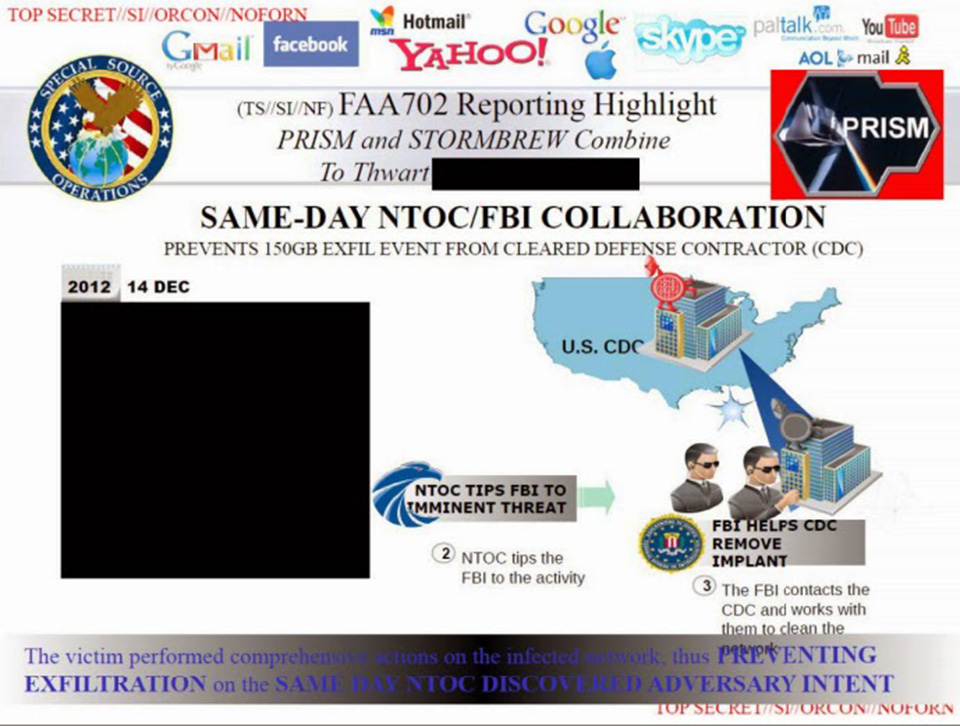

17. Этот слайд представляет показательный пример отчетности в соответствии с "разделом 702" полномочий FAA ("несанкционированная слежка"), который в данном случае включает в себя как PRISM, так и программу STORMBREW с возможностью сбора методом Upstream. Информация, полученная в результате перехвата из обоих источников, позволила Центру управления угрозами АНБ/CSS (NTOC) выяснить, что некто получил доступ к сети проверенного оборонного подрядчика (CDC) и готовился, по крайней мере, имел возможность получить 150 гигабайт важных данных. Затем NTOC предупредила ФБР, которое предупредило подрядчика, и они заделали "дыру" в системе безопасности.

Другая кибератака, обнаруженная PRISM, произошла в 2011 году и была направлена против Пентагона и крупных оборонных подрядчиков. Согласно журнала "Der NSA Complex", эта атака получила кодовое название LEGION YANKEE. Её авторство приписывается китайцам.

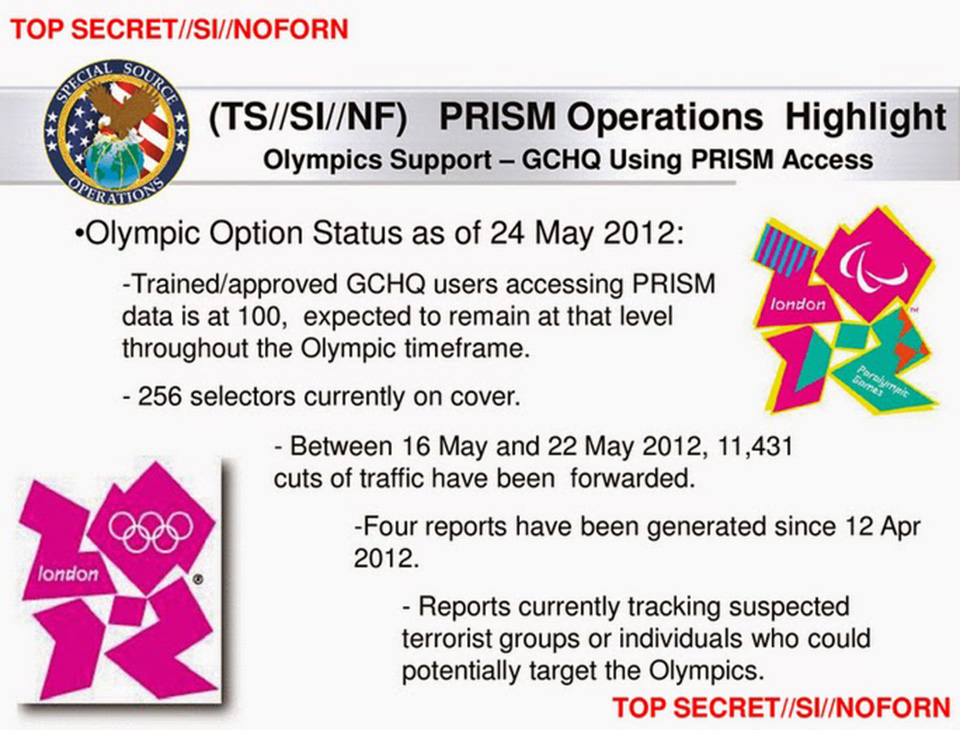

Этот слайд не является частью оригинальной презентации PRISM, а взят из другой подборки слайдов отдела специальных операций с источниками АНБ в частности PRISM. Слайд был опубликован на веб-сайте Гленна Гринвальда The Intercept (Перехват). На слайде показано, что во время Олимпийских игр 2012 года в Лондоне 100 специально обученным и компетентным сотрудникам GHCQ (Спецслужба Великобритании, ответственная за ведение радиоэлектронной разведки) был предоставлен доступ к данным, собранным в рамках программы PRISM. Под наблюдением находились 256 "объектов". Было перехвачено 11 431 коммуникационных сеанса в течение одной недели. Это в среднем 45 сеансов связи (таких как сообщения электронной почты, сообщения в чате и тому подобное) на один адрес "объекта наблюдения" предоставленный специалистам GHCQ.

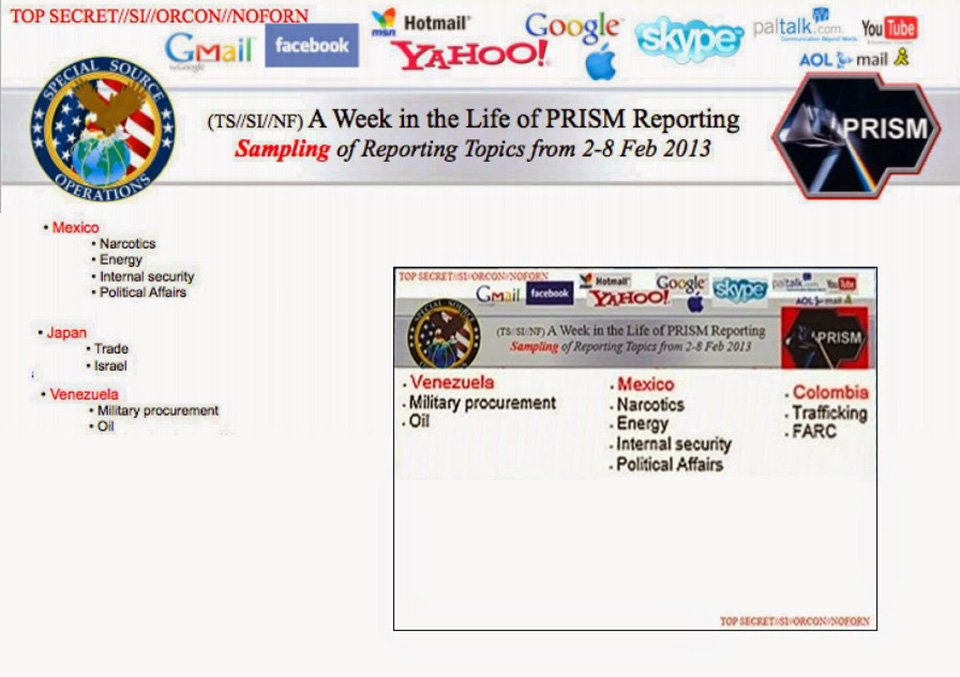

18. На этом слайде представлено две разные версии: маленькая и отредактированная появилась на веб-сайте «O Globo» (бразильская газета), а большая, также с цензурой большинства тем, была опубликована в книге Гленна Гринвальда "Негде спрятаться". Слайд озаглавлен "Неделя из жизни PRISM Reporting" и показывает некоторые примеры тем отчетов за неделю.

Одна из тем, что были удалены (или фактически выбелены), была опубликована в индийской газете The Hindu, в которой говорилось, что на этом слайде также упоминаются «политика, космос, ядерное оружие» в качестве тем в разделе "Индия", а также информация из азиатских и африканских стран, что составляет в общей сложности «589 пунктов продуктов отчета».

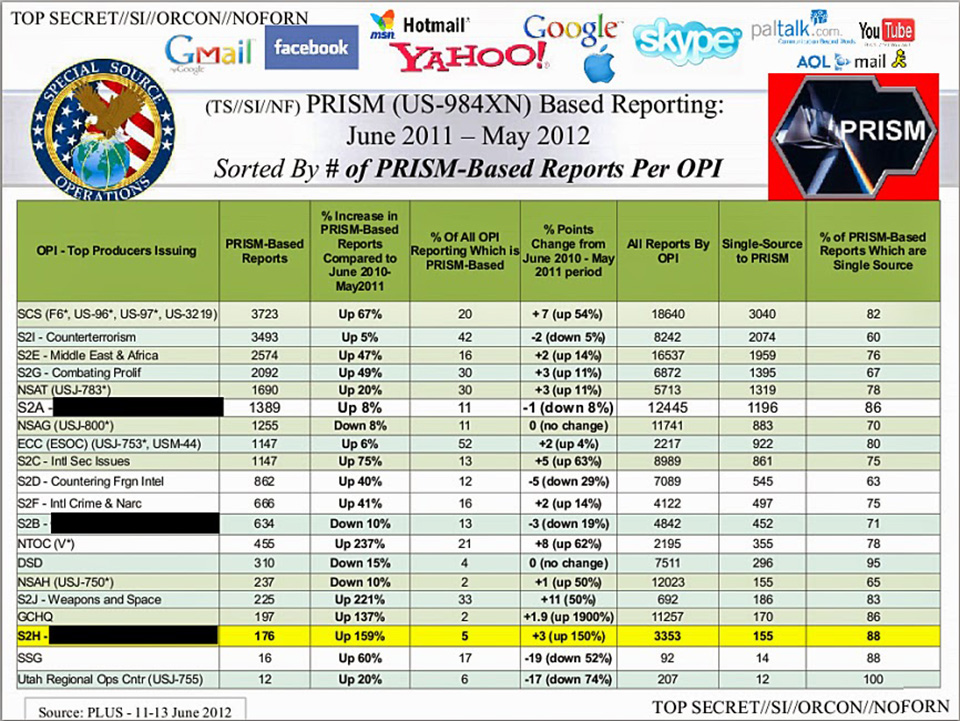

19. На слайде показана таблица с показателями продуктов разведывательных отчетов, основанных на данных, собранных с помощью программы PRISM. В таблице перечислены коды подразделений (и колонки распределения их отчетов - линеек продуктов наблюдения АНБ), которые именуются как службы, представляющие первостепенный интерес OPI (Office of Primary Interest). В этом случае номера сортируются в порядке создания отчетов. В топ-5 наиболее производительных подразделений входят:

- F6: Специальная служба сбора данных АНБ/ЦРУ (3723 отчета)

- S2I: Линейка продуктов службы борьбы с терроризмом (3493 отчета)

- S2E: Линейка продуктов Ближнего Востока и Африки (2574 отчета)

- S2G: Линейка продуктов борьбы с распространением (2092 отчета) [распространение чего не знаю, наверное оружия, раньше упоминалось]

- NSAT: АНБ Техаса (1690 отчетов)

Общее количество разведывательных отчетов, подготовленных всеми этими OPI, составляет 144 779, и 22 500 из них основаны на информации из программы PRISM.

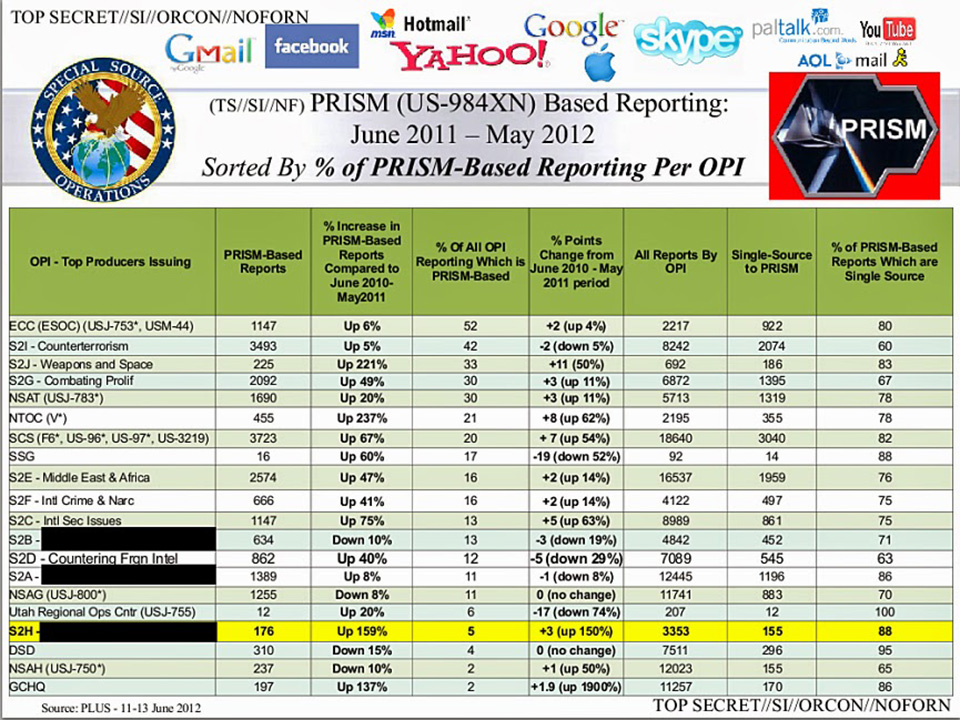

20. На этом слайде, как и на предыдущем показана таблица отчетов разведки, основанных на данных, собранных с помощью программы PRISM. В таблице снова перечислены подразделения АНБ, которые озвучены как службы, представляющие первостепенный интерес OPI. В этом случае цифры сортируются по тому, сколько из общего числа отчетов, выданных различными OPI, основаны на PRISM, что можно увидеть в четвертой колонке. В топ-5 единиц входят:

- ECC: Европейский криптологический центр (52%)

- S2I: Линейка продуктов Контртеррористической службы (42%)

- S2J: Линейка подразделения вооружений и космонавтики (33%)

- S2G: Линейка продуктов по борьбе с распространением (30%)

- NSAT: АНБ Техаса (30%)

Некоторые аналитики, поддерживающие незаконную деятельность АНБ, глядя на эти картинки, утверждают, что АНБ не следит за гражданами, потому, как в отчетах нет пунктов слежки за ними. Во-первых это презентация, а не полные отчеты. Во-вторых, какой дурак будет признавать, что они тотально следят за всеми. И в-третьих, Так как это презентация необходимо показать "важные" пункты отчета и потребовать увеличения бюджетных средств на столь "благородные" дела.

Оргвыводы

Представленные ниже слайды являются последними в презентации о PRISM.

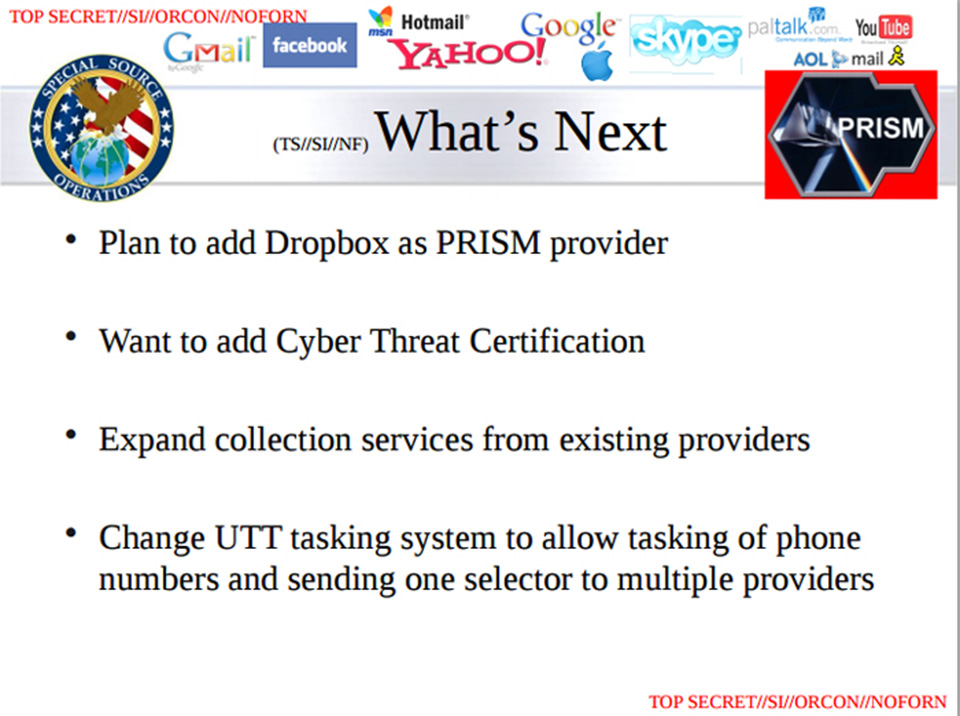

21. На этом слайде мы видим некоторые планы на ближайшее будущее, такие как расширение сбора информации и практические изменения в инструменте определения задач UTT. Интересным является пункт включение сбора данных на Dropbox через систему PRISM. Сноуден предупредил людей об использовании Dropbox - облачного хранилища, которое обслуживается в соответствии с директивой раздела 702 ("несанкционированная слежка") [ну и кто хранит в этом Облаке свои данные, террористы что ли или криптологи? Ясно, что обычные граждане].

Так же в планах АНБ было изменение постановки задач в UTT на слежку, чтобы можно было отправлять задание на поставку информации и прослушку телефонов, связанных с выбранным "обектом", сразу нескольким провайдерам одновременно.

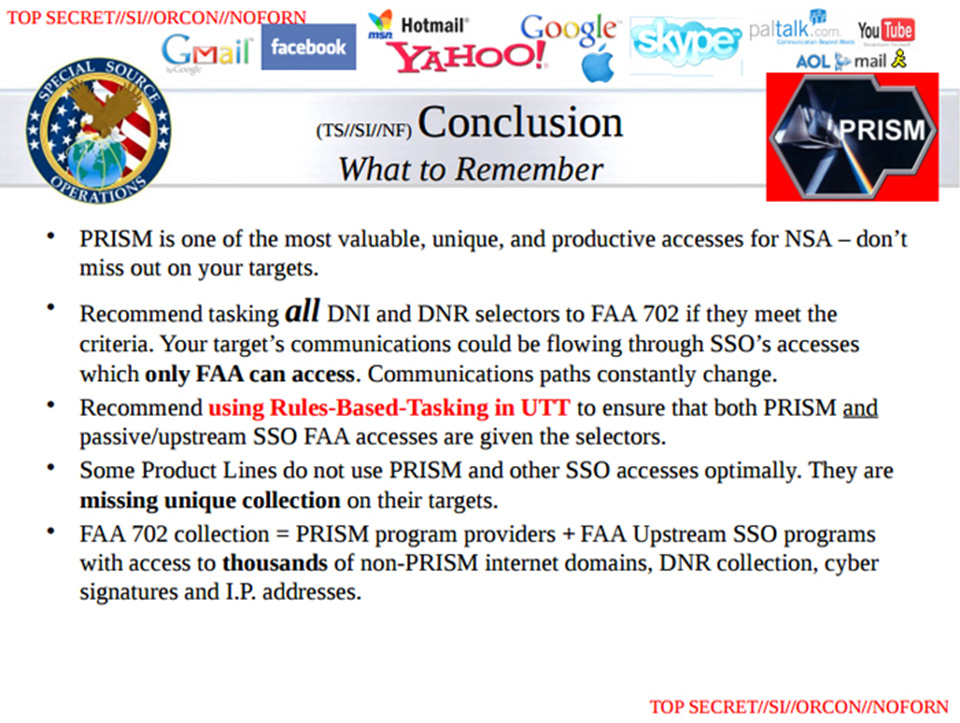

22. На этом слайде рекомендуется аналитикам максимально использовать возможности программ PRISM и Upstream, поскольку они предоставляют «уникальную информацию о своих "целях"». В последнем пункте говорится, что программы сбора данных PRISM и Upstream также могут использоваться для поиска "киберподписей и IP-адресов".

Примечательно, что полное использование программ FAA по разделу 702 ("несанкционированная слежка") не расследовалось и даже не упоминалось в обширном отчете об этих программах, подготовленном «Советом по надзору за неприкосновенностью частной жизни и гражданскими свободами» (PCLOB).

Не буду повторяться, что те, кто считает, что если они не депутаты, не министры и не олигархи, то их не касается тема тотальной слежки - они сильно заблуждаются! В двух словах. Потому что ранее в статьях я разжевывал, почему они являются целевой аудиторией. На основе собранных о вас данных, хранящихся на вашем ID на американских серверах, с помощью компьютерных программ, составляется психологический портрет каждого из нас, или целого региона. Затем на основе этих данных, с помощью психотехник и других компонентов когнитивных войн, разработанных не одним институтом, с помощью зомбонета, на ваше электронное устройство будет дозирроваться контент с определенными факторами воздействия, как на сознание, так и на подсознание. Люди, живущие в квартирах по соседству, будут получать совершенно разный специальный контент, но преследующий одну цель. И через полгода вы будете готовы идти на улицу драть глотку «Долой Путина!»

________________

Правила комментирования, чтобы не удивлялись.

Оценили 17 человек

23 кармы