В марте 2022 года, вскоре после начала СВО на Украине, СБУ запретила СМИ публикацию фото- и видео материалов о последствиях применения российских высокоточных боеприпасов, а также о местах обстрелов, включая иностранных журналистов. В августе 2023 года аналогичный по смыслу законопроект, предполагающий суровую ответственность, предложил внести Совфед РФ. Насколько оправданными являются такие запреты, ограничивающие доступ к информации?

Для ответа на этот вопрос нам придется сделать большое отступление. Повсеместная цифровизация, когда практически на любом современном гаджете имеется видеокамера, и любая информация, попав в Интернет, моментально становится достоянием общественности, стала большой проблемой в эпоху СВО на Украине и «Холодной войны-2» России с коллективным Западом.

Частная разведка

Дело в том, что «западные партнеры» давно собаку съели на работе с этими колоссальными объемами данных и умеют использовать их в своих целях. Для этого, помимо ЦРУ, MI6 и прочих государственных разведывательных структур, у них в распоряжении имеется огромное количество частных разведывательных компаний, как официально именуемых таковыми, так и маскирующихся под безобидные НКО и прочие гражданские структуры.

Так, например, после начала СВО на Украине российские и зарубежные СМИ начали активно цитировать аналитический центр Института изучения войны (Institute for the Study of War, или ISW). Несмотря на громкое название, это частная лавочка, основанная в 2007 году историком Кимберли Каган, которая проводит исследования в области обороны и международных дел и живет за счет грантов и пожертвований.

Среди них, к слову, такие американские крупные военные подрядчики, как General Dynamics, DynCorp и, ранее, Raytheon. В зоне их интересов Афганистан, Ирак, Сирия, Ливия, Иран и, с ноября 2021 года, Украина! О применяемых при этом методах будет подробно рассказано далее.

До войны на территории бывшей Незалежной в России на слуху были две другие частные разведывательные компании - RAND* и Stratfor.

RAND* была создана на базе ВВС США в партнерстве с компанией Douglas Aircraft для конструирования самолетов, ракетной техники и спутников в далеком 1948 году. Это как бы частная и как бы некоммерческая аналитическая организация, которая работает по заказам американских правительственных организаций, проводя исследования по военно-техническим и стратегическим аспектам актуальных проблем национальной безопасности, предоставляя свои услуги государственным учреждениям США, Европы, Среднего Востока и Азии.

Большая часть ее работы засекречена, поскольку касается вопросов безопасности, но часть публикуется открыто в собственных изданиях. С декабря 2023 года деятельность RAND* признана Минюстом РФ нежелательной на территории нашей страны.

Strategic Forecasting Inc., или Stratfor, это еще одна широко известная американская частная разведывательно-аналитическая компания, созданная в 1996 году. Она занимается сбором и анализом информации как из открытых, так и из собственных источников, на основе которых составляются геополитические и экономические прогнозы. Stratfor также именуют «теневым ЦРУ», и среди клиентов компании имеются крупные корпорации и правительственные учреждения, американские и зарубежные.

Это те названия, что на слуху у обывателя, благодаря их активному цитированию российскими СМИ. Однако список известных частных разведывательных компаний значительно шире, причем, изрядную долю среди них, а также в сфере частных военных компаний, занимает Великобритания.

Это, например, Aegis Defence Services, Control Risks, Emerdata Limited, Hakluyt & Company, Oxford Analytica, основанные выходцами из британских спецслужб, британско-израильская Black Cube (BC Strategy Ltd), американские Booz Allen Hamilton, Fusion GPS, Kroll (ранее Duff & Phelps), Palantir Technologies Inc., Пинкертон, Smith Brandon International, Inc. (SBI), французская GEOS, израильские NSO Group Technologies и Archimedes Group, а также канадская AggregateIQ (AIQ).

Помимо этих раскрученных брендов, по всему миру разбросано великое множество различных НКО типа фондов или исследовательских институтов, которые занимаются ровно тем же, а именно, сбором и анализом информации, но без привлечения внимания к себе. Далее стоит поговорить о применяемых ими при этом методах.

По открытым источникам

Как уже было отмечено выше, в наш век повсеместной цифровизации высокоценную разведывательную информацию можно довольно легко добыть по открытым источникам, если точно знать, что, где и как искать. Данный метод получил название OSINT, что расшифровывается как Open-source intelligence, разведка по открытым источникам.

В качестве этих источников выступают публикации СМИ и блогеров, видеозаписи, размещенные на хостингах, официально публикуемые властями данные, пресс-релизы, сводки и отчеты, профессиональные, научные и академические публикации, коммерческие и статистические данные, информационные бюллетени и прочие.

Чтобы понять, как это работает на практике, достаточно вспомнить, как американская разведка в далеком 1958 году смогла по одной лишь фотографии в журнале «Огонек» установить структуру энергетической системы крайне интересующего их Уральского региона, где размещались секретные оборонные заводы. Вот как описывает этот случай научной дедукции, произведенной аналитиком отдела атомной энергетики ЦРУ Чарльзом Ривзом, в своей книге бывший сотрудник ЦРУ Г.С. Левенгаупт:

Однажды в августе 1958 г. Чарльз В. Ривз показал мне фотографию пульта Свердловского центрального диспетчерского пункта Уральской электроэнергетической системы, которую он обнаружил в июльском номере журнала «Огонек», заметив, что бостонская «Эдисон компани» контролирует производство и потребление электроэнергии в Бостонской метрополии с точно такого же диспетчерского пункта.

Схема на стене, с той фотографии из «Огонька», выглядела так, как должна была выглядеть генеральная схема основных электростанций, линий электропередач и пользовательских подстанций, необходимая для контроля над всей энергосистемой Урала. Чарли дерзко предположил, что то, что мы так давно искали — места расположения атомных объектов, питаемых из энергосетей, — находятся перед нами, на этой фотографии.

Чарли потребовалось еще три месяца, прежде чем он стал уверен в своем правильном понимании всех деталей на фото, и еще два месяца для того, чтобы сделать из этого надлежащие выводы. Позднее Чарли говорил, что он использовал 103 сообщения из советских газет и технических журналов, доклады 4-х делегаций, 11 свидетельств бывших военнопленных и 25 фотографий этих мест. Хотя, вероятно, их было больше. Чарли, по-видимому, вспомнил наиболее важные из них. Это иллюстрирует тот огромный объем информации, которую ему пришлось собрать для достижения цели.

С сожалением приходится констатировать, что талантливому и упорному мистеру Ривзу сопутствовал успех. С развитием технологий данные аналитические методы не только не утратили своей актуальности, но стали показывать совершенно фантастические результаты, о которых полвека назад можно было только мечтать.

Вот как использовали разведку по открытым источникам в ходе СВО на Украине против наших военных:

«Краудсорсинг» OSINT позволил украинским вооруженным силам отслеживать перемещения российских воинских частей с большей точностью, перехватывать планы и операции, а также предвидеть некоторые действия до того, как они произойдут. Еще до российского вторжения люди, используя открытые источники, распространяли в Интернете признаки того, что оно вот-вот произойдет. Например, профессор Джеффри Льюис из Института Миддлбери изучил отчеты о дорожном движении на картах Google и обнаружил затор на российской стороне границы в 15:15 24 февраля, всего за три часа до начала вторжения.

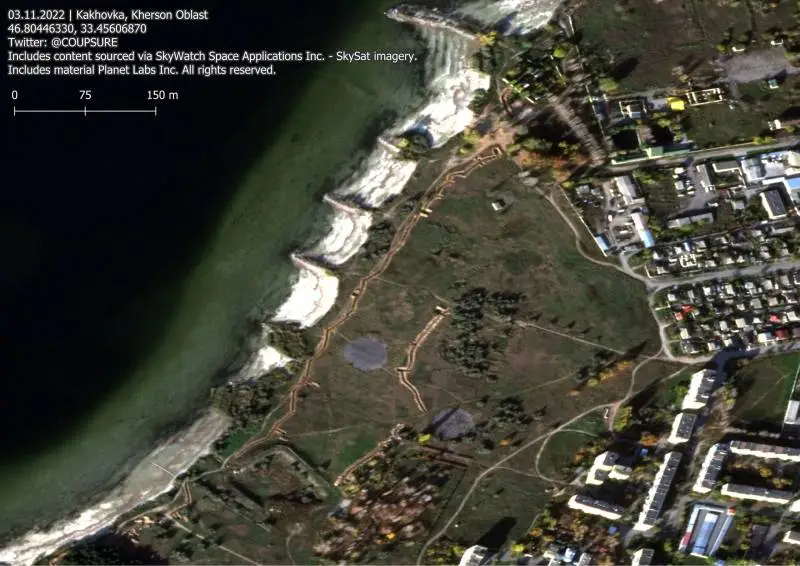

По мере развития войны коммерческие и общедоступные спутниковые снимки использовались для отслеживания местонахождения российских подразделений, а незашифрованные радиопередачи и мобильные телефоны позволяли украинцам следить за российскими коммуникациями. Солдаты обеих сторон активно используют социальные сети. Отслеживая публикации в социальных сетях на различных платформах, можно получить информацию о приблизительном местонахождении, моральном духе и боевом состоянии различных воинских частей.

Да, методами OSINT можно даже вести высокоэффективную прифронтовую разведку, используя видеопотоки с камер наблюдения, посты, видеоролики и фотографии из социальных сетей с привязкой к местности, которые позволяют установить геолокацию и перемещения обладателей электронных гаджетов, а также различных частных сервисов, предоставляющих возможность спутникового наблюдения. Многие из тех, кто делал селфи с передовой и выкладывал их в общий доступ, уже не смогут этого больше сделать.

К слову, примерно оценить уровень военных потерь можно, если проанализировать данные из госпиталей и больниц, моргов, захоронений на кладбищах и т.д. В частности, это было проделано в октябре 2022 года в отношении потерь ВСУ:

Расследователи OSINT назвали реальные безвозвратные потери армии Украины. Безвозвратные потери ВСУ на 20 октября 2022 года составили 402 000 человек, из них убитыми 387 000. Потери среди наемников и добровольцев из Польши, Прибалтики, Румынии составили 54 000 из них убитыми 31 240 человек. Таковы данные OSINT, рассчитанные с помощью сводок похоронных агентств, выписок из моргов, а также результаты анализа радио-, сотового- и спутникового обмена сил ВСУ.

О том, какое значение приобретает OSINT, становясь «фактором увеличения силы», генерал британской армии сэр Джим Хокенхалл говорит следующим образом:

У нас была возможность широко обмениваться информацией о деятельности России, независимо от того, находилась ли она в развертывании, когда она была полностью развернута и подготовлена к вторжению, или действительно в момент вторжения и после него. Эта широко распространенная картина изменила представление общественности о том, как произошел конфликт. Это правда, конечно, например, для Украины, но это также верно и для Запада в целом. Одним из важнейших элементов успеха в украинском конфликте стала готовность западных стран оказать поддержку. Даже если вы помните, примерно 17 февраля этого года Россия начала передислокацию своих сил от границ. Это быстро было раскрыто сообществом открытого исходного кода, которое смогло показать, что не только войска все еще находятся на месте, но на самом деле происходящее было передислокацией сил, чтобы иметь возможность лучше выполнить план вторжения.

Украина извлекла ряд уроков, и это один из тех моментов, когда мы должны задуматься. Если мы не примем должного внимания к тому, что происходит в Украине, социальных сетях, коммерческом мире и внутри правительства, то наша система не будет готова к следующему вызову, с которым мы столкнемся. Необходимость перемен срочна, и мне понадобится поддержка сообщества Open Source Intelligence, чтобы помочь мне воплотить эти изменения в оборону.

Имеющие уши да услышат.

__________

* - деятельность признана нежелательной Минюстом РФ

Оценили 10 человек

12 кармы