Обнаружение электромагнитного излучения

Анализ энергопотребления

Можно определить активность устройства человека, основываясь на мощности, которую потребляют его гаджеты. Метод, называемый мониторингом нагрузки, отслеживает изменения напряжения и тока, чтобы понять активность. Он использовался электроэнергетическими компаниями для лучшего понимания того, что вызывает определенные изменения в потреблении электроэнергии в конкретном месте.

В Японии было доказано, что мониторинг нагрузки позволяет точно определить, какое устройство работает в определенное время. Аналогичным образом исследователи начали изучать потребление электроэнергии, чтобы определить, когда в компьютерную сеть было внедрено вредоносное ПО.

Что находится внутри вашего смартфона

Смартфоны подключены к Интернету, но внутри них есть и другие компоненты, которые также предоставляют огромное количество информации.

Например, акселерометр внутри телефона, который является датчиком, используемым для отслеживания наклона и движения телефона, может быть использован для определения того, что кто—то печатает на компьютере. По данным "Лаборатории Касперского", если смартфон находится рядом с клавиатурой, он "обеспечивает приблизительно 80-процентную точность распознавания" того, что печатает человек.

Подождите, это еще не все...

Акселерометры могут не только анализировать, что печатает человек, но и успешно отслеживать, куда направляются люди, если они едут в метро. Принцип работы заключается в том, что неровности и продолжительность каждой отдельной поездки между железнодорожными станциями являются своего рода отпечатками движения.

Таким образом, если шпион пытается отследить кого-то в метро, он может посмотреть на свой акселерометр и определить, на какую станцию этот человек приехал.

Остерегайтесь лазера!

Существуют и другие, более футуристично звучащие методы кейлоггинга. Например, наведение лазерного луча на компьютер - это способ «регистрации вибраций», - говорят в «Лаборатории Касперского». Этот метод более точен, чем использование акселерометра, но он требует, чтобы лазер был направлен на часть устройства, отражающую свет.

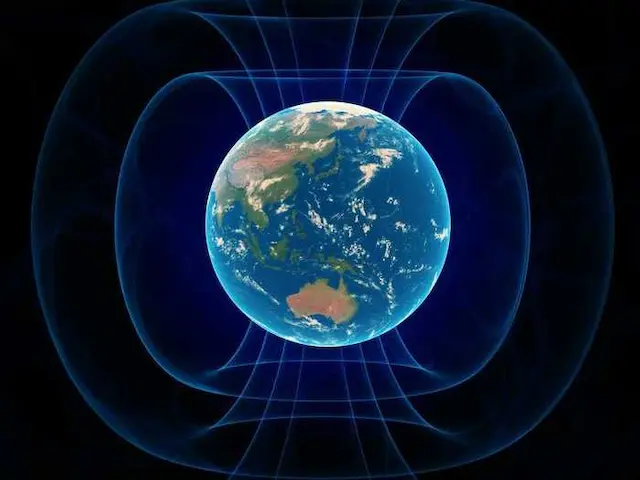

Радиоволны, которые перехватывают самые защищенные сети

Этот способ немного сложнее, но, вероятно, является самым изощренным видом кибершпионажа. Часто организации, хранящие очень конфиденциальные данные, не подключают компьютеры с этой информацией к Интернету. Вместо этого такие устройства считаются защищенными. Это означает, что они полностью изолированы от внешних сетей.

Это может показаться невозможным для взлома, но, как оказалось, способ существует. Если шпион хочет получить эти данные, он может установить на компьютер небольшое устройство, которое заразит закрытую сеть вредоносной программой. Затем эта вредоносная программа может собирать данные в зараженной сети и отправлять их по радиосигналам, которые автоматически генерирует каждая компьютерная видеокарта.

И вот тут все становится еще более безумным: смартфоны людей могут работать как способ доставки этих данных. Так что если поблизости окажется человек с мобильным телефоном, он может невольно принять данные, отправленные с устройства на мобильный телефон с помощью FM-волн, а затем отправить их хакеру.

Чтобы создать такую систему, необходимо как доставить вредоносное ПО на компьютеры с эфирным подключением, так и заразить мобильный телефон для получения этих данных. Но в этом нет ничего невозможного, и, скорее всего, именно с помощью этого метода был впервые внедрен известный червь Stuxnet.

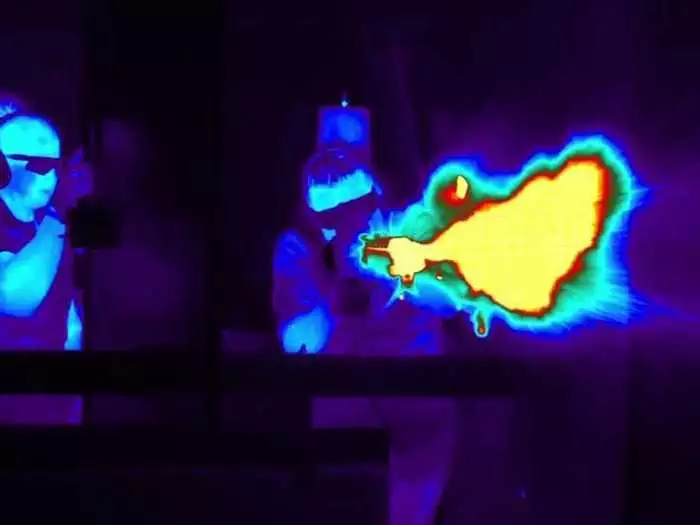

Тепло нагрева вашего компьютера...

Это еще одна сложная тактика извлечения данных из компьютеров, находящихся в воздухе или в автономном режиме. В качестве способа беспроводной передачи данных используется тепло материнской платы.

По данным «Лаборатории Касперского», компьютеры с воздушной защитой часто ставят рядом с подключенным к интернету компьютером для удобства. Если оба компьютера заражены специальной вредоносной программой, может начаться безумный шпионаж.

Работает это следующим образом: «Вредоносная программа считывает секретные данные и периодически изменяет температуру системы, регулируя уровень нагрузки и создавая модулированный тепловой сигнал. Второй компьютер считывает и декодирует его и отправляет секретные данные через Интернет».

Таким образом, изменение температуры посылает «сигнал». Конечно, такая связь очень медленная. По словам Касперского, максимальная скорость передачи данных составляет восемь бит в час.

Разговор через стальные стены

Даже если устройство экранировано в закрытом помещении, иногда даже стены могут быть проницаемы. Например, существует шпионское устройство, которое может передавать и принимать данные через стальные стены.

Лаборатория Касперского объясняет: «Одно устройство незаметно размещается внутри засекреченного помещения, а другое - где-то за его пределами. Скорость передачи данных через сталь для ультразвука достигает 12 МБ/с. Кроме того, для одного из устройств не требуется источник питания, поскольку энергия передается вместе с данными».

Оценили 14 человек

37 кармы