Главной темой в крипте на этой неделе стал мошеннический мем-токен LIBRA, запуск которого закончился огромными убытками для инвесторов. Причина популярности инцидента — реклама монеты президентом Аргентины Хавьером Милеем, которого могли контролировать через его сестру. Но теперь в индустрии цифровых активов появился новый повод для обсуждений. Им стал взлом Bybit, уже оказавшийся самым масштабным хаком централизованной биржи в истории крипты.

Как взломали криптовалютную биржу Bybit?

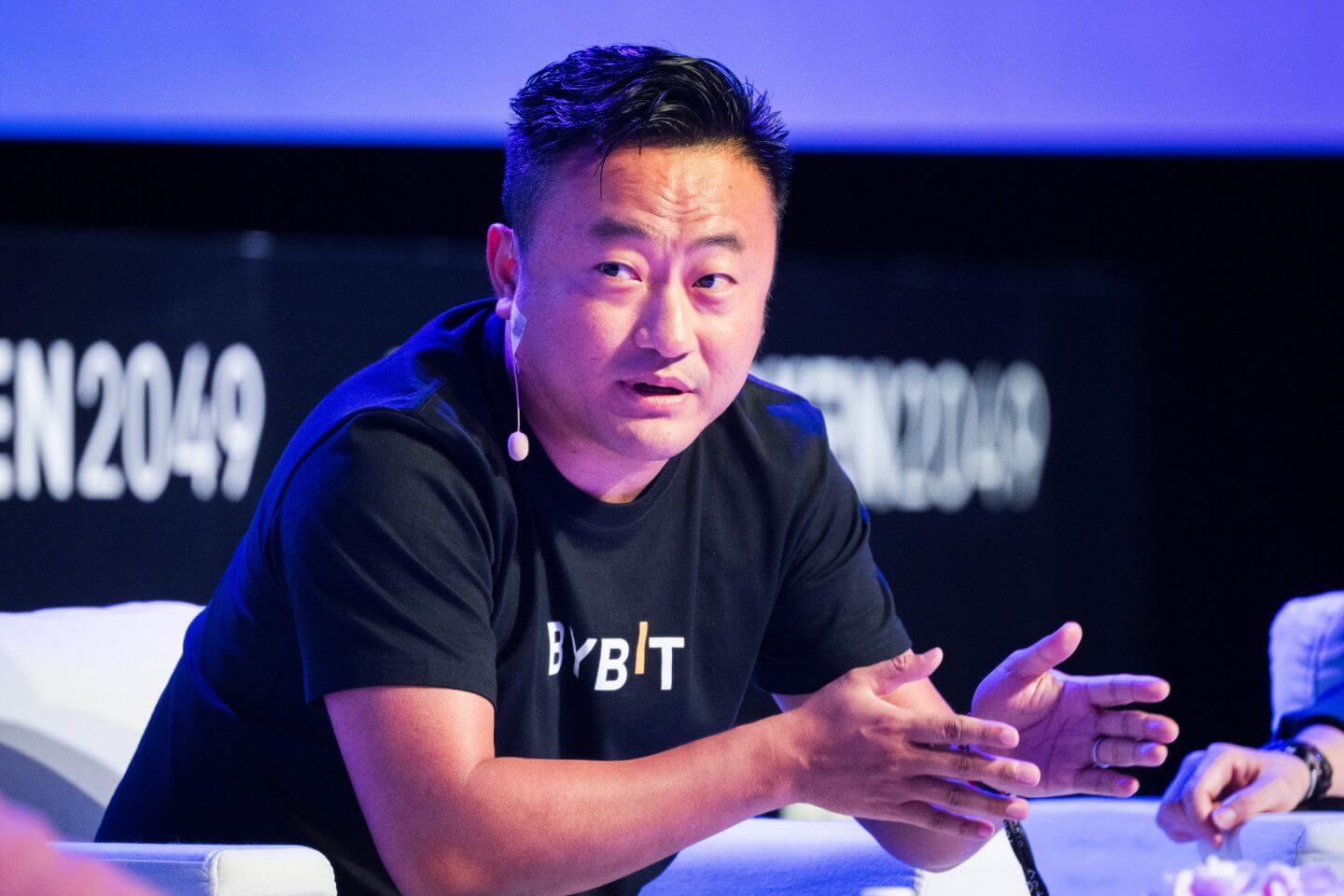

В пятницу вечером стало известно, что торговая платформа Bybit стала жертвой масштабного взлома. Под удар мошенников попал один из кошельков биржи, что подтвердил руководитель компании Бен Чжоу.

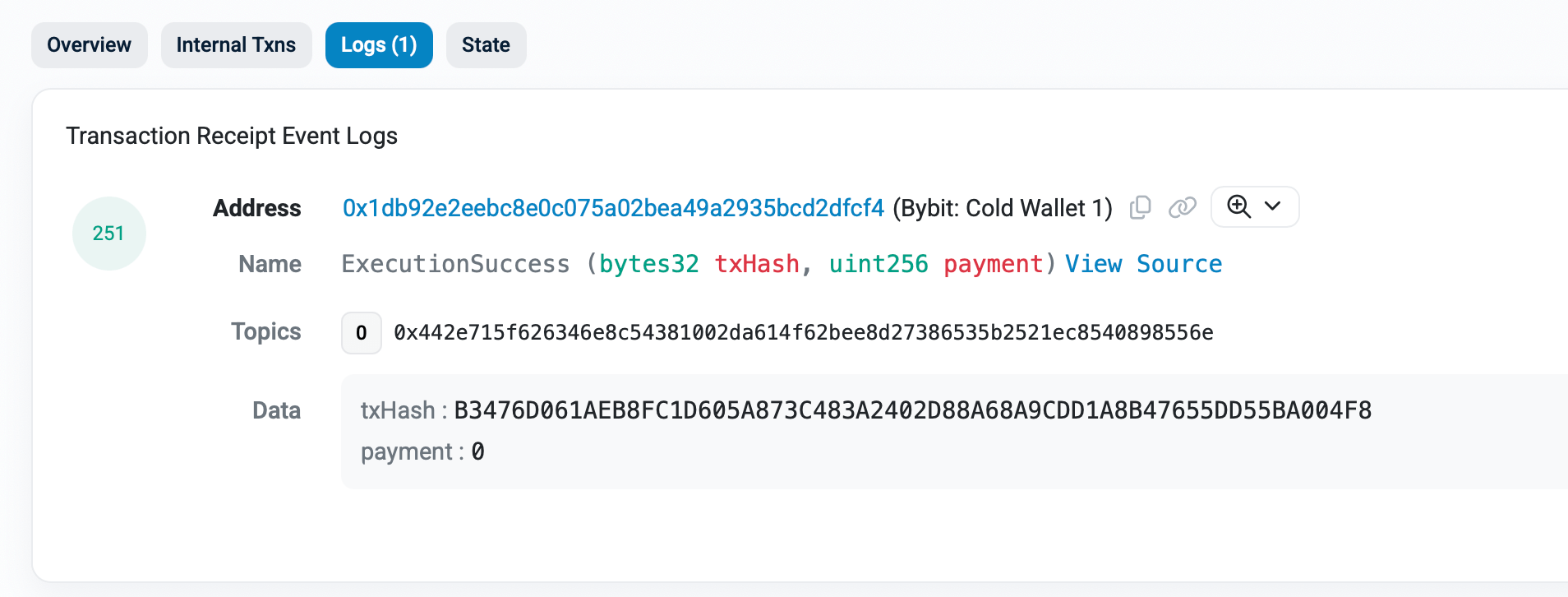

Холодный кошелёк ETH с мультиподписью Bybit совершил перевод на наш тёплый кошелёк примерно час назад. Похоже, что эта конкретная транзакция была замаскирована: все подписанты видели в интерфейсе правильный адрес, а URL был от Safe. Однако подписываемое сообщение фактически изменяло логику работы смарт-контракта нашего холодного кошелька ETH. В результате хакер получил контроль над этим кошельком и вывел все ETH на неизвестный адрес.

Пожалуйста, будьте уверены — все остальные холодные кошельки в безопасности. Все выводы работают в штатном режиме.

Несмотря на атаку лишь на один кошелёк, убытки для Bybit оказались огромными. Речь идёт об эквиваленте 1.4 миллиарда долларов в эфирах и токенах на основе данной криптовалюты в лице stETH, cmETH и mETH. А это делает взлом Bybit самым крупным взломом централизованной криптовалютной биржи.

Хэш разрешения, которое позволило хакерам взломать кошелёк Bybit

За атаку отвечают северокорейские хакеры из Lazarus Group, которых предположительно спонсируют местные власти. Это объясняет не только огромный урон платформе, но и сложный метод хака. Всё же мошенники взломали холодное хранилище биржи, содержащее немалый процент от всех активов пользователей платформы.

Как стало известно благодаря публикации команды Bybit после атаки, они заметили неладное во время недавнего рутинного перевода из одного из кошельков с мультиподписью на горячий кошелёк.

Напомним, кошельки с мультиподписью требуют нескольких подписей транзакции от определённых адресов. Таким образом биржи и другие крупных игроки защищают свои активы. Всё же для успеха хакерам нужно не только знать адреса, которые участвуют в процессе одобрения транзакций, но и взломать каждый из них.

Увы, в этот раз мошенникам удалось и это, что ставит под сомнение в способности некоторых гигантов индустрии защитить себя и деньги своих клиентов. Вот реплика из публикации компании, которую приводит The Block.

К сожалению, транзакция была изменена в результате сложной атаки, которая изменила логику смарт-контракта и замаскировала интерфейс подписи, что позволило злоумышленнику получить контроль над холодным кошельком ETH. В результате более 400 тысяч ETH и stETH на сумму свыше 1.5 млрд долларов были переведены на неизвестный адрес.

Члены команды хакеров Lazarus Group, которых разыскивает ФБР

После этого хакеры из Lazarus Group уже по традиции распределили монеты между тремя основными кошельками, после чего крипта отправилась на десятки дополнительных адресов. В целом речь идёт о 401 347 ETH на 1.12 миллиарда долларов, 90 376 stETH на сумму 253.16 миллиона, 15 тысячах cmETH на 44.13 миллиона и 8 тысячах mETH на сумму 23 миллиона. Причём многие токены затем были переведены в эфиры с помощью децентрализованных бирж.

По словам представителей Bybit, они ищут ключевую причину взлома, уделяя особое внимание возможной уязвимости Safe{Wallet}. Это некастодиальный кошелёк с мультиподписью, которую используют многие биржи и другие крупные представители индустрии для защиты монет клиентов.

Взлом биржи Bybit — кто виноват?

Команда безопасности Bybit утверждает, что платформа Safe «могла быть взломана в процессе проведения транзакции», а руководитель биржи заявил о желании связаться с кем-то из представителей данного проекта. Затем сотрудники Safe подтвердили, что «тесно сотрудничают с Bybit в ходе продолжающегося расследования».

Вдобавок они отметили, что из соображений безопасности в Safe{Wallet} отключены некоторые функции.

Из соображений безопасности мы не будем конкретизировать. Мы не обнаружили доказательств того, что официальный интерфейс Safe был скомпрометирован.

Расследование всё ещё продолжается, но по предварительным оценкам вероятность этого крайне мала. Помимо команды расследования Safe, это мнение также разделяют команды ETH Security из сообщества ETHSecurity.

Руководитель криптобиржи Bybit Бен Чжоу

Представители сообщества Эфириум действительно считают, что Safe может быть безопасен. Вместо этого хакеры из Lazarus Group каким-то образом могли заразить устройства сотрудников Bybit, которые используются для мультиподписи.

Вот что по этому поводу заявил руководитель службы безопасности кошелька MetaMask Тейлор Мойнахан. Он отметил, что команда белых хакеров SEAL 911 уже занимается изучением произошедшего, чтобы обезопасить блокчейн-компании в будущем.

SEAL тесно сотрудничает с командой Safe. Нет никаких признаков того, что они или их инфраструктура были скомпрометированы, но мы чертовски тщательно проверяем это.

Анонимный основатель протокола безопасности Эфириума Phalanx под псевдонимом Odysseus подтвердил вероятность страшного сценария. Вот его комментарий.

Скорее всего, причиной стало заражённое устройство, на котором злоумышленник смог перехватить и показать поддельную страницу Safe, в результате чего сотрудники подписали не ту операцию, которую видели. Затем хакеры воспользовались тем фактом, что аппаратные кошельки не отображают подписываемое действие, а показывают лишь хэш подписи.

Иначе говоря, хакеры из Lazarus могли каким-то образом показать участникам подписи Bybit экран, который имитировал знакомую для них платформу. Однако на самом деле они предоставляли доступ на вывод монет мошенникам, сами того не осознавая.

Криптовалютный хакер

Это можно было сделать через фишинг, вредоносное ПО или взломанный плагин в браузере Chrome. Подобную точку зрения разделяет уже упомянутый представитель MetaMask Тейлор Мойнахан.

Лучший способ объяснить это: пиксели, которые вы видите на экране, поступают из другого источника. Возможно, это ваш жёсткий диск, веб-сайт или какой-то сервер. Если устройство пользователя, сайт или сервер будут скомпрометированы, злоумышленники смогут заставить пиксели отображать информацию, которая не соответствует действительности за кулисами.

Могли ли взломать Bybit из-за сотрудников?

Есть версия, что к хаку торговой платформы причастны представители Bybit. Всё же хакерам из Lazarus для успешного взлома пришлось каким-то образом определить всех участников мультиподписи, заразить каждое устройство, которое они использовали, а также обмануть пользователей, заставив их подписать вредоносную транзакцию.

Конечно, сделать это дистанционно достаточно сложно, если вообще возможно.

По версии аналитика Odysseus, история с Bybit напоминает недавние взломы платформы Radiant в октябре 2024 года и WazirX — в июле. Они закончились потерями 50 и 230 миллионов долларов соответственно.

Криптовалютный хакер

В конце 2024 команда Radiant подтвердила, что северокорейский хакер выдавал себя за бывшего представителя проекта и благодаря этому заразил систему площадки, отправив вредоносный zip-файл через Телеграм. Таким образом взломанные ноутбуки показывали, что аппаратные кошельки Ledger и Trezor якобы взаимодействуют с привычным интерфейсом платформы Safe{Wallet}.

Однако на самом деле вредоносные транзакции подписывались в фоновом режиме, чего и добивались хакеры.

Здесь к потере средств привела так называемая слепая подпись: это когда аппаратный кошелёк не распознаёт взаимодействие со сложным смарт-контрактом и вместо этого просто показывает её хэш. Мошенники пользуются данной особенностью и получают нужные одобрения от участников команд-жертв. Причём последние даже не осознают, что по сути сами предоставляют разрешение для вывода активов.

Тогда дело закончилось активацией функции transferOwnership для хакеров, благодаря чему они получили контроль над общей системой мультиподписи.

По словам Odysseus, в аппаратных кошельках нет смысла, если для одобрения транзакций используются устройства с интернет-подключением.

Это целенаправленные атаки, а значит если устройство — будь то компьютер или телефон — скомпрометировано, практически ничего нельзя сделать, кроме как подписывать с девайса, не подключённого к сети.

Что будет с Эфириумом после взлома криптобиржи Bybit?

Ближайшими планами Bybit поделился Бен Чжоу во время прямой трансляции в Твиттере после взлома. Судя по всему, пока платформа не будет использовать личные запасы капитала для покупки ETH и возмещения убытков пользователей. Вот его цитата.

Для немедленных нужд мы в настоящее время обращаемся к нашим партнёрам, чтобы они предоставили нам бридж-кредит. Поэтому в данный момент мы не покупаем эфиры. И даже если бы мы захотели купить, это слишком большая сумма для перемещения.

Однако мы получаем помощь и поддержку от наших партнёров. Фактически, мы уже обеспечили почти 80 процентов украденного ETH посредством кредита, чтобы обеспечить необходимую ликвидность и преодолеть кризис ликвидности, что поможет нам пройти через этот критический период.

Бывший руководитель криптобиржи BitMEX Артур Хейс

Бывший руководитель биржи BitMEX Артур Хейс и вовсе предложил участникам Эфириума проголосовать за откат сети. Иначе говоря, речь идёт об отмене последних транзакций, что позволило бы уберечь монеты от кражи. Его цитату приводит Coindesk.

Виталик Бутерин, будешь ли ты выступать за откат блокчейна, чтобы помочь Bybit? По моему мнению в качестве крупного держателя ETH, после хардфорка в связи с DAO-хаком в 2016 году эфир перестал быть деньгами. Если сообщество решит повторить это, я поддержу, ведь мы уже голосовали против неизменяемости в 2016 году – почему бы не сделать это снова?

Напомним, в 2016 году в блокчейне Эфириума действительно состоялся откат транзакций. Это произошло после взлома DAO.

Взлом Bybit выявил серьёзные уязвимости в системах с комплексной защитой. Хакеры смогли обойти меры безопасности через заражённые устройства и подделку интерфейса, тогда как сам инцидент подчёркивает необходимость улучшения методов кибербезопасности. В целом этот случай может стать сигналом для всей индустрии о том, что даже самые крупные компании требуют постоянного обновления и усиления мер защиты.

Источник ZBitcoins.ru

Оценили 10 человек

15 кармы