Вся информация представлена исключительно в ознакомительных целях. Ни автор, ни платформа не несут ответственности за её применение. Строго рекомендую воздержаться от любых противоправных действий. В случае, если вы всё же решитесь, предлагаю предварительно ознакомиться со статьями 272, 273, 274 274.1 УК РФ.

Именно так. Даже ребёнок может получить доступ к вашим данным. Это действительно просто. НЕТ, скажете вы, что за чушь. Кому я интересен или интересна? Чем я таким занимаюсь, кому это нужно? Эти хакеры заняты каким-то своими хакерскими делами, сидят в подвалах и смотрят в мониторы с зелёными строчками. Им я точно не нужен или не нужна. Не обманывайте себя. Людям свойственно заглядывать в чужие окна. Это действительно может быть кто угодно, ваш сосед по площадке, коллега, ваш ребёнок...

Какой роутер стоит у вас дома? На что похож пароль? На самом деле это не имеет особого значения.

А всё совсем просто. Особенно хорошо работает на "роутерах" ASUS, D-Link. У вас такой? )

В таком случае, не случится ничего дурного, если вы получите доступ к СВОЕМУ "роутеру" нестандартным способом. Это называется “Penetration test” – тест на проникновение.

Вам не понадобится грозный Linux c чёрным экраном и зелёной матрицей.

1. ПК с любым ОС Windows и практически любой WiFi модуль, встроенный из большинства ноутбуков подойдёт. Не буду описывать разницу между подходящими – неподходящими, работает – не работает, может не может – заскучаете.

2. Роутер-цель. Можете поупражняться с любым поддерживающим WPS авторизацию. Рекомендую ASUS или D Link. В большинстве своём совсем просто.

3. Установить WinPcap. Библиотека захвата пакетов в Windows. Точнее её драйвер.. скучно скучно, знаю https://www.winpcap.org/

4. ПО Router Scan. Где его брать? Понятия не имею.

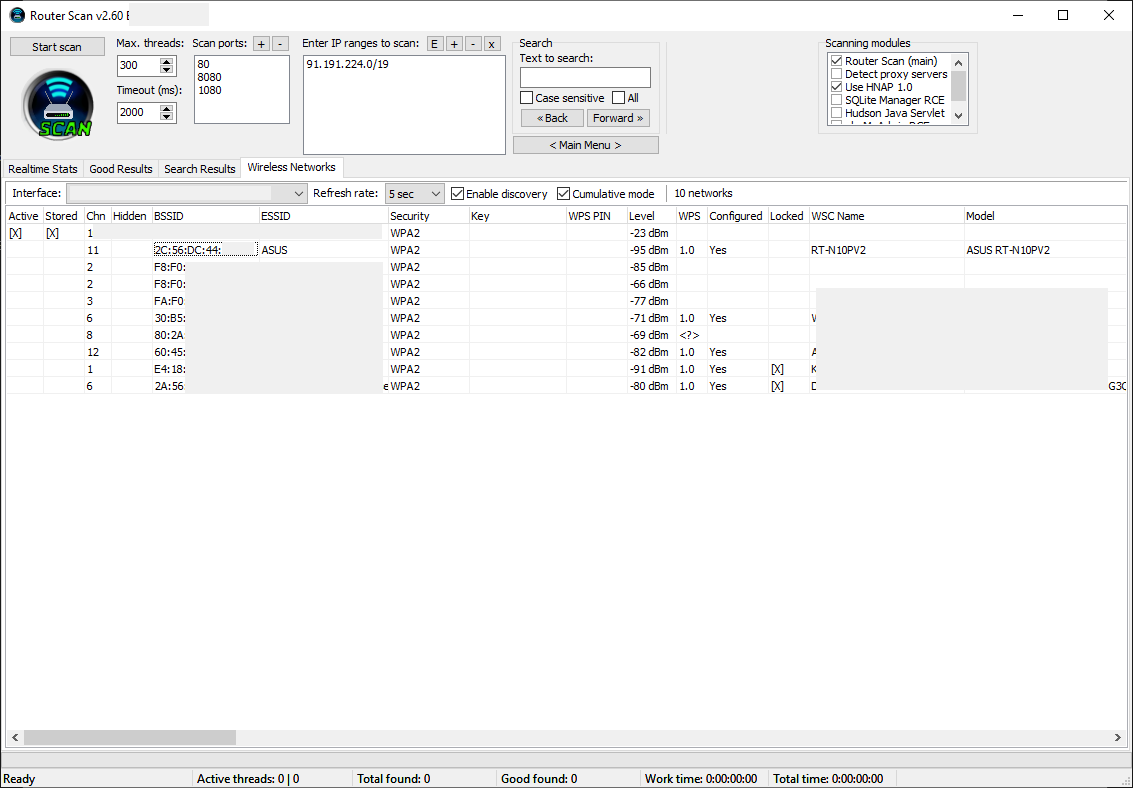

5. Запускаем Router Scan.

6. Открываем вкладку Wireless networks.

Скорее всего видим несколько беспроводных сетей. Видим нашу цель – ASUS. Как видно, в столбцe STORED ничего нет, значит в системе нет данных ключа от этой сети. Нас интересует версия в столбце WPS. Прописано 1.0 И отсутствие чего-либо в столбце LOCKED. Пусто.

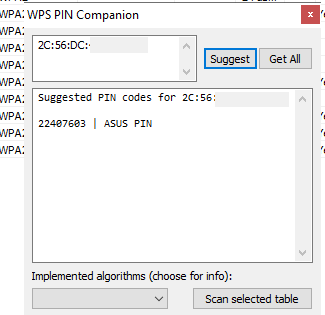

7. Кликаем правой кнопкой на цель. Выбираем WPS Pin Companion.

Это ключевой момент атаки. Большинство вендоров используют известные алгоритмы для присвоения роутерам PIN кода в зависимости от MAC адреса устройства. (MAC адрес устройства – условно постоянный набор символов, который есть у любого сетевого устройства, присвоенный им производителем, используется в локальных сетях, из интернета его в большинстве случаев не видно, однако, как всегда, есть исключения) WPS авторизации. В этом и состоит уязвимость. Даже для устройств, где алгоритм зависимости не очевиден, вычислить PIN WPS авторизации нетрудно. Но это уже совсем другая история.

8. Вернёмся к нашей цели. Companion выдал нам некий PIN. Скопируем его на всякий случай в буфер обмена.

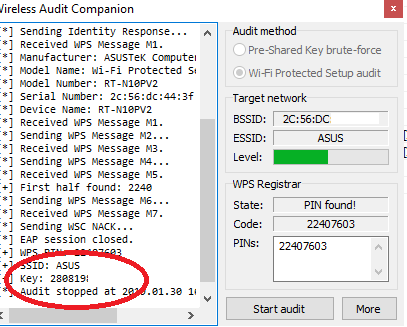

9. В том же меню запускаем Obtain Key with WPS. Удостоверяемся что в поле PINs прописан PIN, полученный из WPS Pin Companion.

10. Нажимаем Start Audit. Ждём 90 секунд. Тут можно надолго остановиться сообщениях М1-М7, но кому это интересно? Особенно, если искомый пароль в поле Key.

Несложно обратить внимание, что в место пароля дата 280819ХХ. Что бы это могло быть?) Пришлось замазать, т.к. судя по всему, это чьи-то персональные данные.

Вы достигли Pen Tester Level 1.

Шутки шутками, но количество устройств уязвимых к простейшей атаке WPS авторизации составляет 5-7% по моим наблюдениям.

РЕШЕНИЕ.

Отключите в своём роутере WPS авторизацию. Совсем. Навсегда. См. инструкцию по эксплуатации.

Смените стандартный пароль администратора на роутере, запишите в инструкцию, ручкой и чернилами.

Смените пароль, если он похож на этот или если давно не меняли. Да, неудобно заново прописывать пароль по всем девайсам. Но, когда кто-то подстматривает, или просто ворует купленный интернет, вам удобнее? Пусть ваш пароль будет 9 знаков вместо 8ми требуемых.

ВЫВОДЫ.

Любой специалист по сетям скажет, что это баян.

Во-первых, целевая аудитория – не тех. специалисты.

Во-вторых, определённое количество (5-7%) устройств до сих пор уязвимо, что даёт некий простор для деятельности злоумышленников. В-третьих, не нужно слепо доверять технике.

В-третьих, подбор PIN по MAC не единственная атака на WPS авторизацию, есть ещё Pixie Dust, брутфорс.

P.S.

До этого момента не писал статей по информационной безопасности. Что сподвигло? Наверное, очередная новость о том, как продали чьи-то личные данные из банка и обчистили счёт. Мне бы очень хотелось получить обратную связь. Нужно принять решение, имеет ли это начинание право на жизнь или нет.

Будьте бдительны, и держите ваши секреты при себе.

Искренне ваш )

Оценили 64 человека

77 кармы